5 Forskelle Mellem Symmetrisk vs Asymmetrisk Kryptering

Symmetrisk vs asymmetrisk kryptering, som er mere sikker? Vi vil nedbryde forskellene mellem asymmetrisk og symmetrisk kryptering til at skabe klarhed

For en person, som ikke er en techie eller er for det meste nye til kryptografi, at vælge en kryptering software for at sikre, at følsomme data kan være en udfordrende opgave, især hvis de er nødt til at vælge mellem symmetrisk vs asymmetrisk kryptering.,

spørgsmål omkring deres forskelle, som betragtes som den mere sikre proces, og hvilken der passer bedst til dine behov, vil helt sikkert opstå. Men før vi besvarer et af disse spørgsmål, for de uindviede, vil vi gerne gå tilbage til det grundlæggende og starte med at definere kryptering.

en oversigt: Hvad er kryptering?

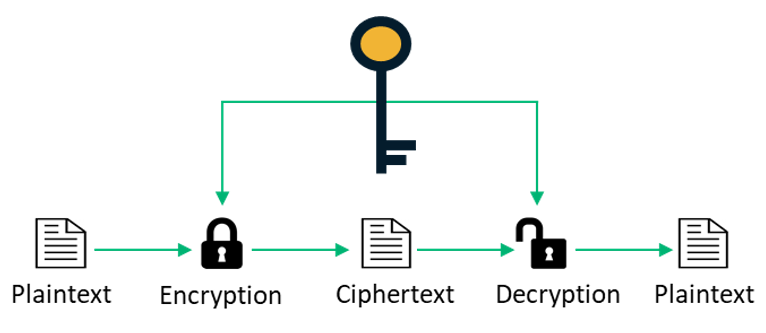

kryptering er processen med at konvertere læsbare data (klartekst) til uforståelig chiffertekst. Denne kryptering af data er resultatet af en algoritmisk operation, der bruger en kryptografisk nøgle., Kort sagt, kryptering tager dine data og gør dem tilfældigt nok, så enhver, der stjæler dem, ikke kan læse dem, medmindre de har nøglen til at vende dem tilbage til en læselig form.

brug af kryptering er nødvendigt, hvis vi ønsker fred, og for at beskytte vores data i hvile, der er i brug, eller i bevægelse. Der er to hovedtyper — symmetrisk kryptering vs asymmetrisk kryptering — som vi vil sammenligne i denne artikel.,

Symmetrisk vs Asymmetrisk: De To Typer af Kryptering, og Hvordan De Virker

Symmetrisk Kryptering

I tilfælde af symmetrisk kryptering, den samme nøgle bruges til både kryptering og dekryptering af meddelelser., Fordi hele mekanismen er afhængig af at holde nøglen en delt hemmelighed — hvilket betyder, at den skal deles med modtageren på en sikker måde, så kun de kan bruge den til at dekryptere meddelelsen — skaleres den ikke godt.

symmetriske krypteringsalgoritmer kan bruge enten blok ciphers eller stream ciphers. Med blokcifre krypteres et antal bits (i bidder) som en enkelt enhed. For eksempel bruger AES en blokstørrelse på 128 bit med muligheder for tre forskellige nøglelængder — 128, 192 eller 256 bit.,

Symmetrisk kryptering lider af nøgle udmattelse spørgsmål, og uden ordentlig vedligeholdelse af et centralt hierarki eller effektive key rotation, er det muligt, at hver brug kan lække oplysninger, der kan være potentielt udnyttes af en angriber til at rekonstruere den hemmelige nøgle. Selvom der er nøglehåndteringsproblemer med symmetrisk kryptering, er det hurtigere og fungerer uden mange omkostninger på netværks-eller CPU-ressourcer. Derfor bruges den ofte i kombination med asymmetrisk kryptering, som vi vil undersøge i det følgende afsnit.,

Key Takeaways af Symmetrisk Kryptering

- Der er en enkelt nøgle, der bruges til kryptering og dekryptering.

- det skaleres ikke særlig godt, fordi den hemmelige nøgle ikke må gå tabt eller deles med uautoriserede parter, ellers kan de læse meddelelsen.

asymmetrisk kryptering

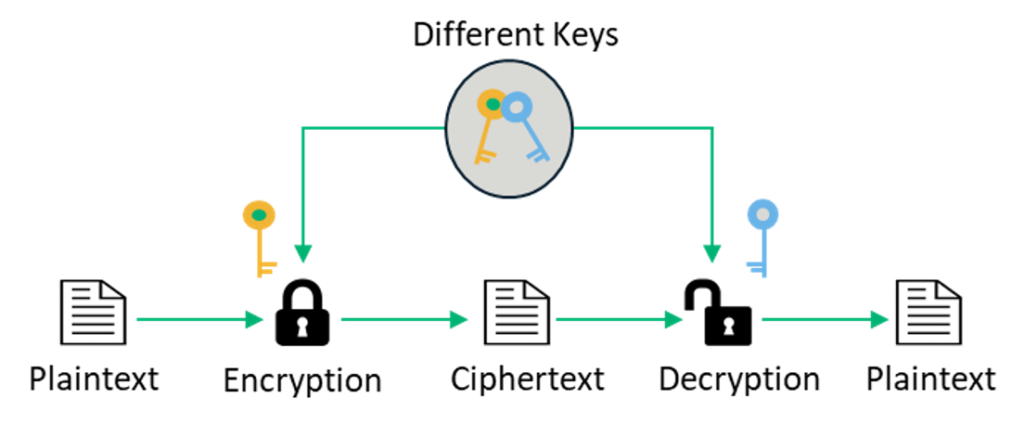

asymmetrisk kryptering bruger et par relaterede nøgler — en offentlig og en privat nøgle. Den offentlige nøgle, som er tilgængelig for alle, er det, der bruges til at kryptere en almindelig tekstmeddelelse, før den sendes. For at dekryptere og læse denne meddelelse skal du holde den private nøgle nede., De offentlige og de private nøgler er matematisk relaterede, men den private nøgle kan ikke udledes af den.

i asymmetrisk kryptering (også kendt som offentlig nøglekryptografi eller offentlig nøglekryptering) deles den private nøgle kun med nøglens initiator, da dens sikkerhed skal opretholdes.,

Fordi asymmetrisk kryptering er en mere kompliceret proces end dens symmetriske modstykke, den tid, der kræves, er større. Denne type kryptering tilbyder imidlertid et højere sikkerhedsniveau sammenlignet med symmetrisk kryptering, da den private nøgle ikke er beregnet til at blive delt og holdes hemmelig., Det er også en betydeligt mere skalerbar teknik.

nøgle Takea .ays af asymmetrisk kryptering

- det indebærer brugen af to matematisk relaterede nøgler. Den offentlige nøgle (den, der er kendt af alle) og den private nøgle (som kun er kendt af dig) er nødvendige for at kryptere og dekryptere meddelelsen. Den private nøgle kan ikke udledes af den offentlige nøgle.

- den offentlige nøgle bruges af andre til at kryptere de meddelelser, de sender til dig, men for at dekryptere og læse disse meddelelser skal man have adgang til den private nøgle.,

Hvad er forskellen mellem symmetrisk og asymmetrisk kryptering?

som vi snart forklarer, er der fem hovedforskelle mellem symmetrisk og asymmetrisk kryptering. Nogle af disse forskelle vedrører de anvendte typer nøgler, og andre vedrører, hvor lang tid krypteringsmetoderne tager at beregne.

så når vi taler om symmetrisk vs asymmetrisk kryptering, hvilket er mere sikkert? Asymmetrisk kryptering er den mere sikre, mens symmetrisk kryptering er hurtigere., De er begge meget effektive på forskellige måder og, afhængigt af opgaven ved hånden, enten eller begge kan implementeres alene eller sammen.forhåbentlig har du nu en forståelse af forskellen mellem symmetrisk kryptering vs asymmetrisk kryptering. Tabellen nedenfor giver en mere dybdegående sammenligning mellem symmetrisk vs asymmetrisk kryptering:

| Differentiator | Symmetrisk Nøgle til Kryptering | Asymmetriske Nøgle Kryptering |

| 1., Symmetrisk nøgle vs asymmetrisk nøgle | kun en nøgle (symmetrisk nøgle) bruges, og den samme nøgle bruges til at kryptere og dekryptere meddelelsen. | to forskellige kryptografiske nøgler (asymmetriske nøgler), kaldet de offentlige og de private nøgler, bruges til kryptering og dekryptering. |

| 2. Kompleksitet og udførelseshastighed | det er en simpel teknik, og på grund af dette kan krypteringsprocessen udføres hurtigt. | det er en meget mere kompliceret proces end symmetrisk nøglekryptering, og processen er langsommere. |

| 3., Længde af nøgler | længden af de anvendte nøgler er typisk 128 eller 256 bit, baseret på sikkerhedskravet. | længden af tasterne er meget større, f.eks. den anbefalede RSA-nøglestørrelse er 2048 bit eller højere. |

| 4. Anvendelse | det bruges mest, når store bidder af data skal overføres. | det bruges i mindre transaktioner, primært til at godkende og etablere en sikker kommunikationskanal inden den faktiske dataoverførsel. |

| 5. Sikkerhed | den hemmelige nøgle deles. Derfor er risikoen for kompromis højere., | den private nøgle deles ikke, Og den overordnede proces er mere sikker sammenlignet med symmetrisk kryptering. |

| eksempler på algoritmer | eksempler omfatter RC4, AES, DES, 3DES osv. | eksempler inkluderer RSA, Diffie-Hellman, ECC osv., |

Tabel 1: Symmetrisk Kryptering vs Asymmetrisk Kryptering

Symmetrisk vs Asymmetrisk Kryptering i Forbindelse med SSL/TLS Handshake

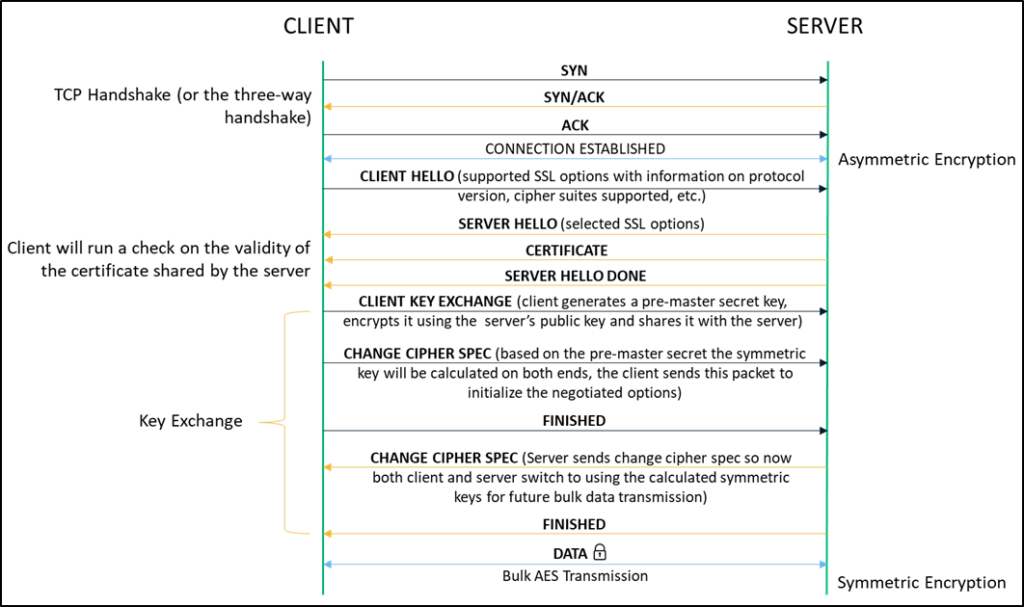

Når vi surfer på nettet ved hjælp af usikker HTTP-protokollen, data, der rejser i en ikke-krypteret format, der nemt kan blive opsnappet og stjålet af nogen lytter med på nettet. SSL / TLS-certifikater bruges til at kryptere kommunikationskanalen mellem klienten (browebbro .sere som Chrome, Firefo.osv.,) og den server, du forsøger at oprette forbindelse til, så du kan gennemse sikkert via HTTPS. Mens der er en række trin involveret i håndtrykket, tager hele krypteringsprocessen (der begynder at bruge asymmetrisk kryptering og senere skifter til symmetrisk kryptering til bulkoverførsel) kun et par millisekunder.

hver gang vi opretter forbindelse til et websiteebsted via HTTPS, oprettes en krypteret kommunikationskanal mellem vores klientbro .ser og serveren, der er vært for siteebstedet., Lad os få en kort oversigt over, hvor kryptering kommer i spil, når du opsætter en sikker forbindelse:

Forbindelse Forhandling

Efter tre-vejs handshake mellem klient og server, SSL/TLS-processen begynder med, at kunden hej besked, der, i tillæg til andre parametre, der også kommunikerer de understøttede cipher suites (fx, DSA, Diffie-Hellman, osv.).,

forbindelsen forhandles baseret på den højeste krypteringsstandard, der understøttes af både klienten og serveren.

nøgleudveksling

med serverens hello-meddelelse modtager klienten serverens digitale certifikat, der holder sin offentlige nøgle. Den bruger denne nøgle til at generere en pre-master Hemmelighed efter at have verificeret gyldigheden af servercertifikatet. Klienten sender pre-master-nøglen til serveren efter at have krypteret den med den offentlige nøgle. Serveren bruger den private nøgle til at dekryptere og få den samme pre-master nøgle., Den symmetriske nøgle beregnes separat af både klienten og serveren baseret på værdien af pre-master secret-nøglen.

Skift Cipher Spec

efter beregning af den symmetriske nøgle sender både serveren og klienten en ændring cipher spec besked til hinanden. Dette indikerer, at den resterende kommunikation, der involverer en massedataoverførsel, vil blive udført ved hjælp af symmetriske nøgler (ved at anvende krypteringsstandarder som AES) over en sikker krypteret kanal.,

Sammenfattende: i debatten om symmetrisk vs asymmetrisk kryptering er begge vigtige

Vi har næsten gået over alle de vigtigste begreber omkring symmetrisk vs asymmetrisk kryptering. På nuværende tidspunkt skulle forespørgsler omkring “hvad er forskellen mellem symmetrisk og asymmetrisk kryptering” og “symmetrisk nøgle vs asymmetrisk nøgle” have været ryddet op. Selvom de begge er meget forskellige baseret på forskellige matematiske konstruktioner, har de begge fundet deres anvendelse i adskillige scenarier., For eksempel bruges symmetrisk kryptering til at beskytte filindhold eller kommer ind i billedet i diskkryptering, og asymmetrisk kryptering bruges med digitale signaturer.

bortset fra SSL anvendes en kombination af begge disse teknikker i mange andre scenarier. Messaging-applikationer som Signal eller Signalhatsapp bruger ende-til-ende-kryptering, hvor asymmetrisk kryptering bruges til at initialisere den krypterede kommunikationskanal, og resten af samtalen fortsætter med symmetrisk kryptering.,

Manage Certificates Like a Pro

14 Certificate Management Best Practices to keep your organization running, secure and fully-compliant.,

Contact details collected on InfoSec Insights may be used to send you requested information, blog update notices, and for marketing purposes. Learn more…,

- #asymmetrisk kryptering

- #symmetrisk kryptering

- #former for kryptering