5 Unterschiede zwischen symmetrischer vs asymmetrische Verschlüsselung

Symmetrische vs asymmetrische Verschlüsselung-was ist sicherer? Wir werden die Unterschiede zwischen asymmetrischer und symmetrischer Verschlüsselung aufschlüsseln, um Klarheit zu schaffen

Für jemanden, der kein Techie ist oder größtenteils neu in der Kryptographie ist, kann die Wahl einer Verschlüsselungssoftware zum Sichern sensibler Daten eine herausfordernde Aufgabe sein, insbesondere wenn sie sich zwischen symmetrischer und asymmetrischer Verschlüsselung entscheiden müssen.,

Fragen zu ihren Unterschieden, die als der sicherere Prozess angesehen werden und welcher für Ihre Bedürfnisse am besten geeignet ist, werden zwangsläufig auftauchen. Bevor wir jedoch eine dieser Fragen beantworten, möchten wir für Uneingeweihte zu den Grundlagen zurückkehren und mit der Definition der Verschlüsselung beginnen.

Eine Übersicht: Was ist Verschlüsselung?

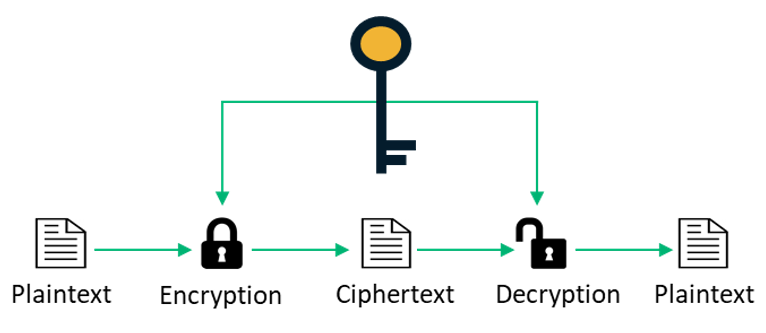

Verschlüsselung ist der Prozess der Umwandlung von menschenlesbaren Daten (Klartext) in unverständlichen Chiffretext. Dieses Verschlüsseln von Daten ist das Ergebnis einer algorithmischen Operation, die einen kryptografischen Schlüssel verwendet., Einfach ausgedrückt, die Verschlüsselung nimmt Ihre Daten und macht sie zufällig genug, so dass jeder, der sie stiehlt, sie nicht lesen kann, es sei denn, sie haben den Schlüssel, um sie wieder in eine lesbare Form umzuwandeln.

Die Verwendung von Verschlüsselung ist notwendig, wenn wir Privatsphäre und zum Schutz unserer Privatsphäre daten in Ruhe, in Gebrauch oder in Bewegung. Es gibt zwei Haupttypen-symmetrische Verschlüsselung vs asymmetrische Verschlüsselung-die wir in diesem Artikel vergleichen werden.,

Symmetrisch vs asymmetrisch: Die beiden Arten der Verschlüsselung und wie sie funktionieren

Symmetrische Verschlüsselung

Im Falle der symmetrischen Verschlüsselung, die derselbe Schlüssel wird sowohl zum Verschlüsseln als auch zum Entschlüsseln von Nachrichten verwendet., Da der gesamte Mechanismus davon abhängt, dass der Schlüssel ein gemeinsames Geheimnis bleibt — was bedeutet, dass er sicher mit dem Empfänger geteilt werden muss, damit nur er die Nachricht entschlüsseln kann—, lässt er sich nicht gut skalieren.

Symmetrische Verschlüsselungsalgorithmen können entweder Block-oder Stream-Chiffren verwenden. Bei Blockchiffren wird eine Anzahl von Bits (in Blöcken) als eine Einheit verschlüsselt. AES verwendet beispielsweise eine Blockgröße von 128 Bit mit Optionen für drei verschiedene Schlüssellängen-128, 192 oder 256 Bit.,

Symmetrische Verschlüsselung leidet unter Schlüsselerschöpfungsproblemen und ohne ordnungsgemäße Pflege einer Schlüsselhierarchie oder effektive Schlüsselrotation ist es möglich, dass jede Verwendung Informationen verlieren kann, die möglicherweise von einem Angreifer genutzt werden können, um den geheimen Schlüssel zu rekonstruieren. Obwohl es Schlüsselverwaltungsprobleme mit symmetrischer Verschlüsselung gibt, ist es schneller und funktioniert ohne viel Aufwand für Netzwerk-oder CPU-Ressourcen. Daher wird es häufig in Kombination mit asymmetrischer Verschlüsselung verwendet, auf die wir im folgenden Abschnitt eingehen werden.,

Key Takeaways der symmetrischen Verschlüsselung

- Es gibt einen einzigen gemeinsamen Schlüssel, der für die Verschlüsselung und Entschlüsselung verwendet wird.

- Es skaliert nicht sehr gut, da der geheime Schlüssel nicht verloren gehen oder mit Unbefugten geteilt werden darf, sonst können sie die Nachricht lesen.

Asymmetrische Verschlüsselung

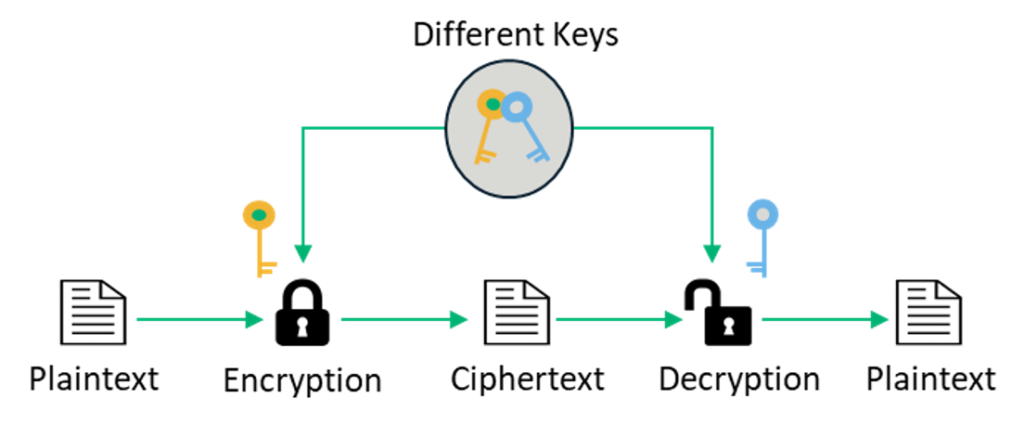

Die asymmetrische Verschlüsselung verwendet ein Paar verwandter Schlüssel — einen öffentlichen und einen privaten Schlüssel. Der öffentliche Schlüssel, auf den jeder zugreifen kann, wird zum Verschlüsseln einer Klartextnachricht vor dem Senden verwendet. Um diese Nachricht zu entschlüsseln und zu lesen, müssen Sie den privaten Schlüssel gedrückt halten., Der öffentliche und der private Schlüssel sind mathematisch verwandt, aber der private Schlüssel kann nicht daraus abgeleitet werden.

Bei der asymmetrischen Verschlüsselung (auch bekannt als Public-Key-Kryptographie oder Public-Key-Verschlüsselung) wird der private Schlüssel nur mit dem Initiator des Schlüssels geteilt, da seine Sicherheit aufrechterhalten werden muss.,

Da die asymmetrische Verschlüsselung ein komplizierterer Prozess als ihr symmetrisches Gegenstück ist, ist der Zeitaufwand größer. Diese Art der Verschlüsselung bietet jedoch im Vergleich zur symmetrischen Verschlüsselung ein höheres Sicherheitsniveau, da der private Schlüssel nicht geteilt werden soll und geheim gehalten wird., Es ist auch eine wesentlich skalierbarere Technik.

Key Takeaways der asymmetrischen Verschlüsselung

- Es beinhaltet die Verwendung von zwei mathematisch verwandten Schlüsseln. Der öffentliche Schlüssel (der jedem bekannt ist) und der private Schlüssel (der nur Ihnen bekannt ist) sind zum Verschlüsseln und Entschlüsseln der Nachricht erforderlich. Der private Schlüssel kann nicht vom öffentlichen Schlüssel abgeleitet werden.

- Der öffentliche Schlüssel wird von anderen verwendet, um die Nachrichten zu verschlüsseln, die sie an Sie senden, aber um diese Nachrichten zu entschlüsseln und zu lesen, benötigt man Zugriff auf den privaten Schlüssel.,

Was ist der Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung?

Wie wir kurz erklären werden, gibt es fünf Hauptunterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung. Einige dieser Unterschiede beziehen sich auf die verwendeten Schlüsseltypen und andere darauf, wie lange die Berechnung der Verschlüsselungsmethoden dauert.

Wenn wir also über symmetrische vs asymmetrische Verschlüsselung sprechen, was ist sicherer? Asymmetrische Verschlüsselung ist die sicherere, während symmetrische Verschlüsselung schneller ist., Sie sind beide auf unterschiedliche Weise sehr effektiv und können je nach Aufgabe entweder alleine oder zusammen eingesetzt werden.

Hoffentlich haben Sie jetzt ein Verständnis für den Unterschied zwischen symmetrischer Verschlüsselung und asymmetrischer Verschlüsselung. Die folgende Tabelle bietet einen eingehenderen Vergleich zwischen symmetrischer und asymmetrischer Verschlüsselung:

| Differenzierer | Symmetrische Schlüsselverschlüsselung | Asymmetrische Schlüsselverschlüsselung |

| 1., Symmetrischer Schlüssel vs asymmetrischer Schlüssel | Es wird nur ein Schlüssel (symmetrischer Schlüssel) verwendet, und derselbe Schlüssel wird zum Verschlüsseln und Entschlüsseln der Nachricht verwendet. | Für die Verschlüsselung und Entschlüsselung werden zwei verschiedene kryptografische Schlüssel (asymmetrische Schlüssel) verwendet, die als öffentliche und private Schlüssel bezeichnet werden. |

| 2. Komplexität und Geschwindigkeit der Ausführung | Es ist eine einfache Technik, und aus diesem Grund kann der Verschlüsselungsprozess schnell durchgeführt werden. | Es ist ein viel komplizierterer Prozess als die symmetrische Schlüsselverschlüsselung, und der Prozess ist langsamer. |

| 3., Länge der Schlüssel | Die Länge der verwendeten Schlüssel beträgt typischerweise 128 oder 256 Bit, basierend auf der Sicherheitsanforderung. | Die länge der schlüssel ist viel größer, z.B., die empfohlene RSA schlüssel größe ist 2048 bits oder höher. |

| 4. Verwendung | Es wird hauptsächlich verwendet, wenn große Datenblöcke übertragen werden müssen. | Es wird in kleineren Transaktionen verwendet, hauptsächlich zur Authentifizierung und zum Aufbau eines sicheren Kommunikationskanals vor der eigentlichen Datenübertragung. |

| 5. Sicherheit | Der geheime Schlüssel wird gemeinsam genutzt. Folglich ist das Risiko eines Kompromisses höher., | Der private Schlüssel wird nicht geteilt und der Gesamtprozess ist im Vergleich zur symmetrischen Verschlüsselung sicherer. |

| Beispiele für Algorithmen | Beispiele sind RC4, AES, DES, 3DES usw. | Beispiele umfassen RSA, Diffie-Hellman, ECC usw., |

Tabelle 1: Symmetrische Verschlüsselung vs asymmetrische Verschlüsselung

Symmetrische vs asymmetrische Verschlüsselung im Kontext des SSL/TLS-Handshakes

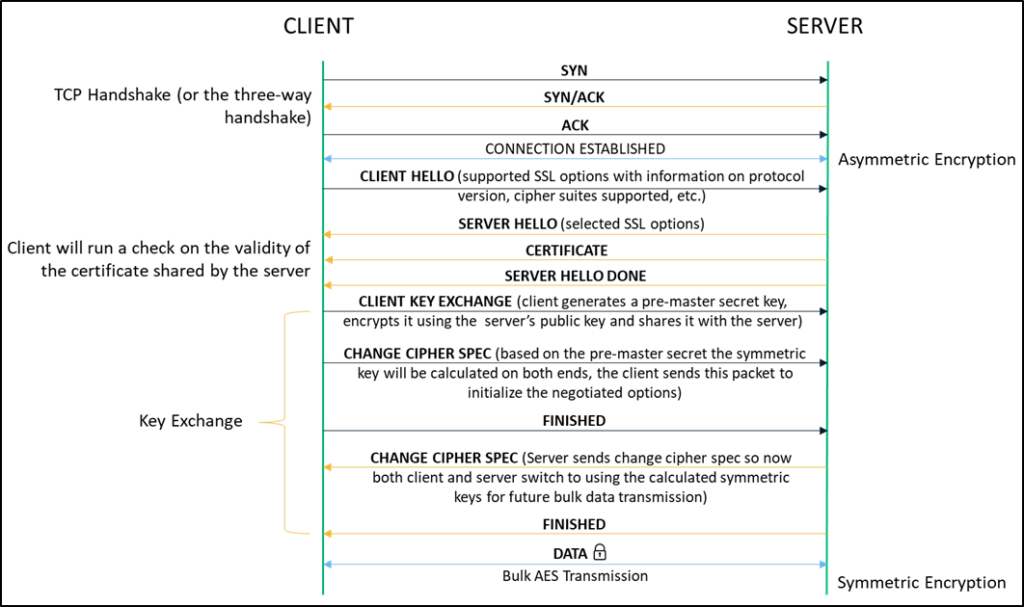

Wenn wir mit dem unsicheren HTTP-Protokoll im Internet surfen, werden Daten in einem unverschlüsseltes Format, das von jedem, der im Netzwerk zuhört, leicht abgefangen und gestohlen werden kann. SSL / TLS-Zertifikate werden verwendet, um den Kommunikationskanal zwischen dem Client (Webbrowser wie Chrome, Firefox usw.) zu verschlüsseln.,) und den Server, mit dem Sie eine Verbindung herstellen möchten, damit Sie sicher über HTTPS surfen können. Während der Handshake eine Reihe von Schritten umfasst, dauert der gesamte Verschlüsselungsprozess (der mit der asymmetrischen Verschlüsselung beginnt und später zur symmetrischen Verschlüsselung für die Massenübertragung wechselt) nur wenige Millisekunden.

Jedes Mal, wenn wir über HTTPS eine Verbindung zu einer Website herstellen, wird ein verschlüsselter Kommunikationskanal zwischen unserem Clientbrowser und dem Server, auf dem sich die Website befindet, hergestellt., Lassen Sie uns einen kurzen Überblick darüber geben, wo Verschlüsselung beim Einrichten einer gesicherten Verbindung zum Tragen kommt:

Connection Negotiation

Nach dem Drei-Wege-Handshake zwischen Client und Server beginnt der SSL/TLS-Prozess mit der Client-Hallo-Nachricht, die zusätzlich zu kommuniziert auch die unterstützten Verschlüsselungssuiten (z. B. RSA, Diffie-Hellman usw.).,

Die Verbindung wird basierend auf dem höchsten Verschlüsselungsstandard ausgehandelt, der sowohl vom Client als auch vom Server unterstützt wird.

Schlüsselaustausch

Mit der Server-Hallo-Nachricht erhält der Client das digitale Zertifikat des Servers, das seinen öffentlichen Schlüssel enthält. Mit diesem Schlüssel wird nach Überprüfung der Gültigkeit des Serverzertifikats ein Pre-Master-Secret generiert. Der Client sendet den Pre-Master-Schlüssel an den Server, nachdem er ihn mit dem öffentlichen Schlüssel verschlüsselt hat. Der Server verwendet den privaten Schlüssel, um denselben Pre-Master-Schlüssel zu entschlüsseln und zu erhalten., Der symmetrische Schlüssel wird sowohl vom Client als auch vom Server basierend auf dem Wert des geheimen Pre-Master-Schlüssels separat berechnet.

Änderung der Verschlüsselungsspezifikation

Nach Berechnung des symmetrischen Schlüssels senden sowohl der Server als auch der Client eine Nachricht zur Änderung der Verschlüsselungsspezifikation aneinander. Dies zeigt an, dass die verbleibende Kommunikation, die eine Massen Datenübertragung beinhaltet, mit symmetrischen Schlüsseln (durch Anwendung von Verschlüsselungsstandards wie AES) über einen sicheren verschlüsselten Kanal erfolgt.,

Zusammenfassend: In der Debatte über symmetrische vs asymmetrische Verschlüsselung sind beide wichtig

Wir haben gerade alle Hauptkonzepte rund um symmetrische vs asymmetrische Verschlüsselung durchgegangen. Inzwischen sollten Fragen zu „Was ist der Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung“ und „symmetrischer Schlüssel vs. asymmetrischer Schlüssel“ geklärt werden. Obwohl sie beide aufgrund unterschiedlicher mathematischer Konstrukte überaus unterschiedlich sind, haben sie beide ihre Anwendung in zahlreichen Szenarien gefunden., Zum Beispiel wird symmetrische Verschlüsselung verwendet, um Dateiinhalte zu schützen oder kommt in das Bild in der Festplattenverschlüsselung, und asymmetrische Verschlüsselung wird mit digitalen Signaturen verwendet.

Abgesehen von SSL wird in vielen anderen Szenarien eine Kombination dieser beiden Techniken verwendet. Messaging-Anwendungen wie Signal oder WhatsApp verwenden eine End-to-End-Verschlüsselung, bei der eine asymmetrische Verschlüsselung zum Initialisieren des verschlüsselten Kommunikationskanals verwendet wird und der Rest der Konversation mit symmetrischer Verschlüsselung fortgesetzt wird.,

Manage Certificates Like a Pro

14 Certificate Management Best Practices to keep your organization running, secure and fully-compliant.,

Contact details collected on InfoSec Insights may be used to send you requested information, blog update notices, and for marketing purposes. Learn more…,

- #asymmetrische Verschlüsselung

- #symmetrische Verschlüsselung

- #verschlüsselungstypen