対称対非対称暗号化の5つの違い

対称対非対称暗号化-より安全ですか? 非対称暗号化と対称暗号化の違いを分かりやすく説明します

技術者ではない、または暗号化にほとんど慣れていない人にとっては、機密データを保護するための暗号化ソフトウェアを選択することは、特に対称暗号化と非対称暗号化の間で決定する必要がある場合には、困難な作業になる可能性があります。,

より安全なプロセスと考えられ、どちらがあなたのニーズに最も適しているのか、その違いに関する質問が発生する可能性があります。 しかし、これらの質問に答える前に、初心者のために、基本に戻り、暗号化の定義から始めたいと思います。

概要:暗号化とは何ですか?

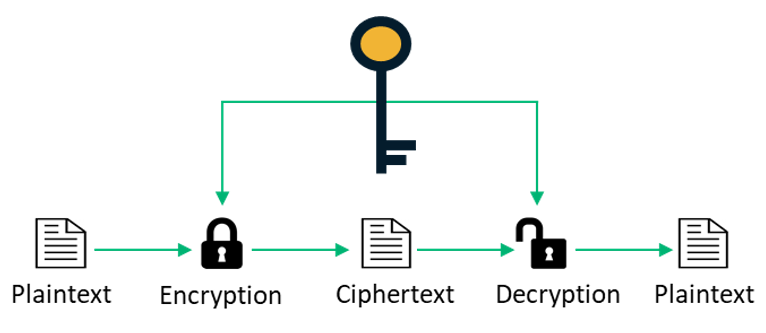

暗号化は、人間が読めるデータ(平文)を理解できない暗号文に変換するプロセスです。 このデータのスクランブルは、暗号キーを使用するアルゴリズム操作の結果です。, 簡単に言えば、暗号化はあなたのデータを取り、それを盗む誰もが読みやすい形式に戻すための鍵を持っていない限り、それを読むことができないよう

暗号化の使用は、プライバシーを保護するために必要です保存中、使用中、または移動中のデータ。 この記事で比較する対称暗号化と非対称暗号化の二つの主なタイプがあります。,

対称対非対称:暗号化の二つのタイプとそれらがどのように動作するか

対称暗号化

対称暗号化の場合、メッセージの暗号化と復号化の両方に同じキーが使用されます。, つまり、受信者だけがメッセージを復号化するために使用できるように安全な方法でキーを共有する必要があるため、メカニズム全体がキーを共有秘密に保

対称暗号化アルゴリズムは、ブロック暗号またはストリーム暗号のいずれかを使用できます。 ブロック暗号では、ビット数(チャンク単位)が単一のユニットとして暗号化されます。 たとえば、AESは128ビットのブロックサイズを使用し、128、192、または256ビットの三つの異なるキー長のオプションを使用します。,

対称暗号化には鍵の枯渇の問題があり、鍵階層を適切に維持したり、効果的な鍵のローテーションを行わなければ、すべての使用によって、攻撃者が秘密鍵を再構築するために利用できる可能性のある情報が漏れる可能性があります。 対称暗号化には鍵管理の問題がありますが、ネットワークまたはCPUリソースに多くのオーバーヘッドがなく、その高速で機能します。 したがって、非対称暗号化と組み合わせて使用されることが多いので、次のセクションで見ていきます。,

対称暗号化のキーテイクアウト

- 暗号化と復号化に使用される単一の共有キーがあります。

- 秘密鍵を失ったり、権限のない当事者と共有したりしてはならないため、あまりうまくスケーリングされません。

非対称暗号化

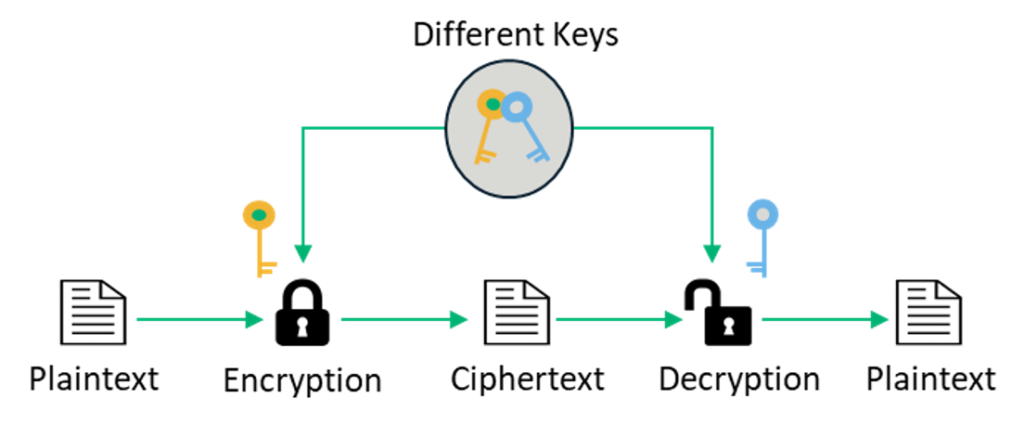

非対称暗号化は、公開鍵と秘密鍵という関連する鍵のペアを使用します。 誰もがアクセスできる公開鍵は、平文メッセージを送信する前に暗号化するために使用されるものです。 このメッセージを復号化して読み取るには、秘密キーを保持する必要があります。, 公開キーと秘密キーは数学的に関連していますが、秘密キーをそこから派生させることはできません。

非対称暗号化(公開鍵暗号化または公開鍵暗号化とも呼ばれます)では、秘密キーはセキュリティを維持する必要があるため、キーのイニシエーターとのみ共有されます。,

非対称暗号化は対称暗号化よりも複雑なプロセスであるため、必要な時間は長くなります。 ただし、このタイプの暗号化は、秘密キーが共有されることを意図しておらず、秘密に保持されるため、対称暗号化と比較して、より高いレベルのセキュリティを提供します。, また、かなりスケーラブルな手法でもあります。

非対称暗号化のキーテイクアウト

- これは、二つの数学的に関連するキーの使用を含みます。 メッセージを暗号化および復号化するためには、公開鍵(誰にでも知られているもの)と秘密鍵(あなただけが知っているもの)が必要です。 秘密キーは、公開キーから派生することはできません。

- 公開キーは、他のユーザーが送信するメッセージを暗号化するために使用されますが、これらのメッセージを復号化して読み取るには、秘密キーにアクセスす,

対称暗号化と非対称暗号化の違いは何ですか?

まもなく説明するように、対称暗号化と非対称暗号化の間には五つの主な違いがあります。 これらの違いのいくつかは、使用されるキーのタイプに関連し、他のものは、暗号化方法が計算にかかる時間に関連しています。

だから、対称暗号化と非対称暗号化について話すとき、どちらがより安全ですか? 非対称暗号化はより安全なものですが、対称暗号化はより高速です。, それらは両方とも異なる方法で非常に効果的であり、手元のタスクに応じて、どちらかまたは両方を単独でまたは一緒に展開することができます。

うまくいけば、対称暗号化と非対称暗号化の違いを理解できるようになりました。 以下の表は、対称暗号化と非対称暗号化の詳細な比較を示しています。

| 差別化器 | 対称鍵暗号化 | 非対称鍵暗号化 | |

| 1., 対称キーと非対称キー | 一つのキー(対称キー)のみが使用され、同じキーがメッセージの暗号化と復号化に使用されます。 | 暗号化と復号化には、公開鍵と秘密鍵と呼ばれる二つの異なる暗号鍵(非対称鍵)が使用されます。 | |

| 2. 実行の複雑さと速度 | それは簡単な技術であり、このため、暗号化プロセスを迅速に実行することができます。td> | これは対称鍵暗号化よりもはるかに複雑なプロセスであり、プロセスは遅くなります。 | |

| 3., キーの長さ | 使用されるキーの長さは、通常、セキュリティ要件に基づいて128ビットまたは256ビットです。たとえば、推奨されるRSAキーサイズは2048ビット以上です。 | ||

| 4. 使用法 | これは主に、大量のデータを転送する必要がある場合に使用されます。 | これは、主に実際のデータ転送の前に安全な通信チャネルを認証して確立するために、より小さなトランザクションで使用されます。 | |

| 5. セキュリティ | 秘密鍵は共有されています。 したがって、妥協のリスクは高くなります。, | 秘密鍵は共有されておらず、対称暗号化と比較してプロセス全体がより安全です。アルゴリズムの例 | 例には、RC4、AES、DES、3DESなどが含まれる。例としては、RSA、Diffie-Hellman、ECCなどが挙げられる。, |

表1:対称暗号化と非対称暗号化

Ssl/TLSハンドシェイクのコンテキストにおける対称暗号化と非対称暗号化

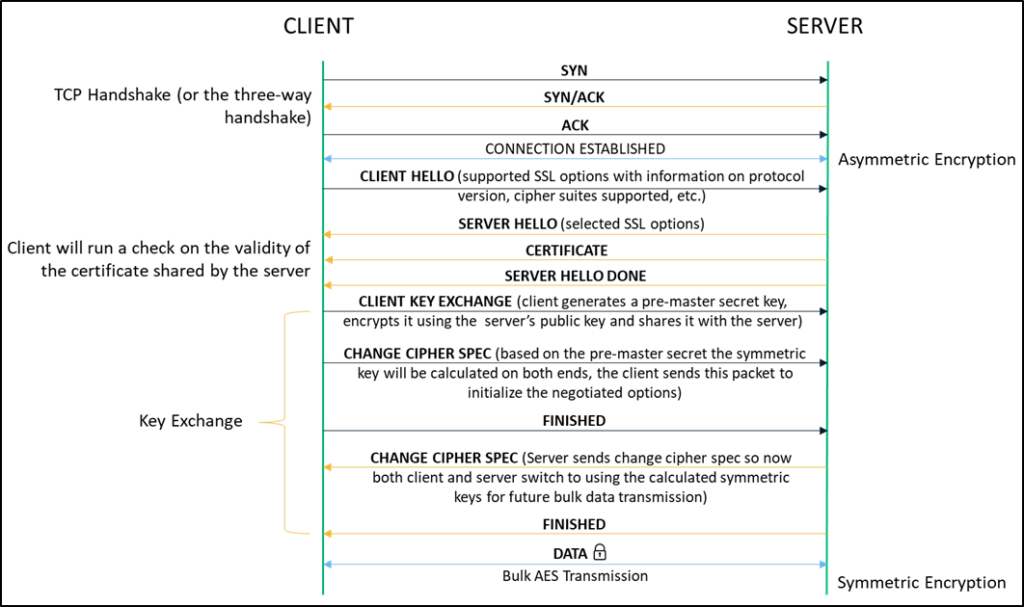

安全でないHTTPプロトコルを使用してネットをサーフィンすると、データは暗号化されていない形式で移動します。ネットワークで聞いているだれでもによって傍受され、盗まれる。 SSL/TLS証明書は、クライアント(Chrome、Firefoxなどのwebブラウザ)間の通信チャネルを暗号化するために使用されます。,)と接続しようとしているサーバーを使用すると、HTTPS経由で安全に閲覧できるようになります。 ハンドシェイクにはいくつかのステップがありますが、暗号化プロセス全体(非対称暗号化の使用を開始し、後で一括送信のために対称暗号化に切り替える)にかかる時間はわずか数ミリ秒です。

HTTPS経由でwebサイトに接続するたびに、クライアントブラウザとサイトをホストするサーバーとの間に暗号化された通信チャネルが確立されます。, セキュリティで保護された接続を設定するときに暗号化がどこで機能するかの簡単な概要を見てみましょう。

接続ネゴシエーション

クライアントとサーバー間の三方ハンドシェイクに続いて、SSL/TLSプロセスはクライアントhelloメッセージから始まります。これは、このメッセージに加えて、このメッセージがクライアントhelloメッセージから始まります。このメッセージは、このメッセージによって生成されます。こんにちは。他のパラメータに対しても、サポートされている暗号スイート(例えば、rsa、diffie-hellmanなど)を通信する。).,

接続は、クライアントとサーバーの両方でサポートされている最高の暗号化標準に基づいてネゴシエーションされます。

鍵交換

server helloメッセージを使用すると、クライアントは公開鍵を保持するサーバーのデジタル証明書を受信します。このメッセージは、サーバーのこんにちは。 このキーを使用して、サーバー証明書の有効性を検証した後、プレマスター秘密を生成します。 クライアントは、公開キーで暗号化した後、プリマスターキーをサーバーに送信します。 サーバーは秘密キーを使用して、同じプレマスターキーを復号化して取得します。, 対称キーは、事前マスター秘密鍵の値に基づいて、クライアントとサーバーの両方によって別々に計算されます。

Change Cipher Spec

対称キーを計算した後、サーバーとクライアントの両方がお互いにchange cipher specメッセージを送信します。 これは、バルクデータ転送を含む残りの通信が、セキュアな暗号化チャネルを介して(AESなどの暗号化規格を適用することによって)対称鍵を使用して行,

要約すると、対称暗号化と非対称暗号化の議論では、両方が重要です

対称暗号化と非対称暗号化に関するすべての主要な概念について 今では、”対称暗号化と非対称暗号化の違いは何ですか”と”対称鍵と非対称鍵”に関するクエリがクリアされているはずです。 もう極めて異に基づく変数を構築し、彼らが見つけたりもらったその応用に多数のシナリオ., たとえば、対称暗号化は、ファイルコンテンツを保護するために使用されるか、ディスク暗号化で画像に入ってきて、非対称暗号化は、デジタル署名で使

SSLとは別に、これらの両方の技術の組み合わせが他の多くのシナリオで使用されます。 SignalやWhatsAppなどのメッセージングアプリケーションでは、非対称暗号化を使用して暗号化された通信チャネルを初期化し、残りの会話は対称暗号化を使用し,

Manage Certificates Like a Pro

14 Certificate Management Best Practices to keep your organization running, secure and fully-compliant.,

Contact details collected on InfoSec Insights may be used to send you requested information, blog update notices, and for marketing purposes. Learn more…,

- #非対称暗号化

- 暗号化の種類