5 Forskjeller Mellom Symmetriske vs Asymmetrisk Kryptering

Symmetrisk vs asymmetrisk kryptering — som er mer sikker? Vi vil bryte ned forskjellene mellom asymmetrisk og symmetrisk kryptering for å gi klarhet

For noen som ikke en techie eller er det meste nytt for kryptografi, velge en kryptering programvaren til å sikre sensitive data kan bli en utfordrende oppgave, spesielt hvis de må velge mellom symmetriske vs asymmetrisk kryptering.,

Spørsmål rundt sine forskjeller, som er ansett som sikrere prosessen, og hvilken som er best egnet for dine behov, er bundet til å oppstå. Men før vi svare på noen av disse spørsmålene, for de uinnvidde, vi ønsker å gå tilbake til det grunnleggende og start med å definere kryptering.

En Oversikt: Hva Er Kryptering?

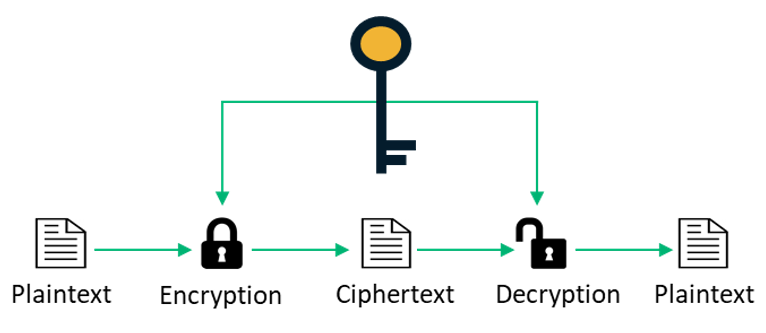

Kryptering er prosessen med å konvertere lesbare data (ren tekst) i uforståeleg ciphertext. Dette scrambling av data er resultatet av en algoritmisk drift som bruker en kryptografisk nøkkel., Enkelt sagt, kryptering tar dine data og gjør det tilfeldig nok slik at noen som stjeler det kan ikke lese den hvis de har tast for å slå det tilbake i en lesbar form.

– >

bruk av kryptering er nødvendig hvis vi ønsker personvern og for å beskytte våre data på resten, som er i bruk, eller i bevegelse. Det er to hovedtyper — symmetrisk kryptering vs asymmetrisk kryptering — som vi vil sammenligne i denne artikkelen.,

Symmetrisk vs Asymmetrisk: De To Typer Kryptering og Hvordan De Fungerer

Symmetrisk Kryptering

I tilfelle av symmetrisk kryptering, den samme tasten brukes til både kryptering og dekryptering av meldinger., Fordi hele mekanismen er avhengig av å holde en delt hemmelig nøkkel — noe som betyr at det er behov for å bli delt med mottakeren på en sikker måte, slik at bare de kan bruke den til å dekryptere meldingen — det gjør ikke skalerer godt.

Symmetrisk kryptering algoritmer kan bruke enten blokk chiffer eller stream chiffer. Med blokk chiffer, et antall bits (i biter) er kryptert som en enkelt enhet. For eksempel AES bruker en blokk størrelse på 128 bits med alternativer for tre ulike nøkkellengder — 128, 192 eller 256 bits.,

Symmetrisk kryptering lider av-tasten utmattelse problemer, og uten skikkelig vedlikehold av en nøkkel hierarki eller effektiv for rotasjon, er det mulig at enhver bruk kan lekke informasjon som kan være potensielt utnyttes av en angriper til å rekonstruere den hemmelige nøkkelen. Selv om det er key management problemer med symmetrisk kryptering, det raskere og fungerer uten en masse av felleskostnader på nettverket eller CPU-ressurser. Det er derfor ofte brukt i kombinasjon med asymmetrisk kryptering, som vi skal se nærmere på i neste avsnitt.,

– Tasten Takeaways av Symmetrisk Kryptering

- Det er en enkelt delt nøkkel som brukes til kryptering og dekryptering.

- Det ikke skala veldig godt fordi den hemmelige nøkkelen må ikke gå tapt eller delt med uvedkommende, eller annet de kan lese meldingen.

Asymmetrisk Kryptering

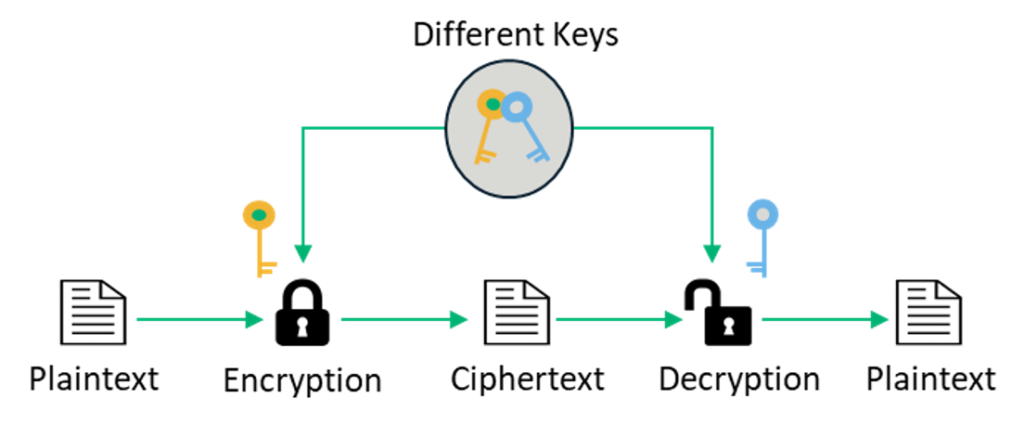

Asymmetrisk kryptering bruker et par relaterte tastene — en offentlig og en privat nøkkel. Den offentlige nøkkelen, som er tilgjengelig for alle, er hva som er brukt til å kryptere en ren tekst-melding før du sender den. For å dekryptere og lese denne meldingen, må du holde den private nøkkelen., Det offentlige og de private nøklene er matematisk sett er i slekt, men den private nøkkelen kan ikke være avledet fra det.

I asymmetrisk kryptering (også kjent som offentlig-nøkkel kryptografi eller offentlig nøkkel kryptering), den private nøkkelen er kun delt med nøkkelen er initiativtaker siden sin sikkerhet trenger å bli opprettholdt.,

Fordi asymmetrisk kryptering er en mer komplisert prosess enn den symmetriske motstykke, den tiden som kreves er større. Men denne typen kryptering tilbyr et høyere nivå av sikkerhet i forhold til symmetrisk kryptering siden den private nøkkelen er ikke ment å være felles og er holdt hemmelig., Det er også en betydelig mer skalerbar teknikk.

– Tasten Takeaways av Asymmetrisk Kryptering

- Det innebærer bruk av to matematisk relaterte tastene. Offentlig-nøkkel (en som er kjent for alle og enhver) og den private nøkkelen (som bare er kjent av deg) er nødvendig for å kryptere og dekryptere meldingen. Den private nøkkelen kan ikke utledes fra den offentlige nøkkelen.

- Den offentlige nøkkelen som er brukt av andre til å kryptere meldinger de sender til deg, men for å dekryptere og lese disse meldingene, trenger man tilgang til den private nøkkelen.,

Hva Er Forskjellen Mellom Symmetrisk og Asymmetrisk Kryptering?

Som vi vil forklare kort tid, det er fem viktigste forskjellene mellom symmetrisk og asymmetrisk kryptering. Noen av disse forskjellene er knyttet til de typer av tastene som brukes, og andre er knyttet til hvor lang krypteringsmetodene ta å beregne.

Så, når vi snakker om symmetrisk vs asymmetrisk kryptering, som er mer sikker? Asymmetrisk kryptering er mer sikre en, mens symmetrisk kryptering er raskere., De er begge svært effektiv i forskjellige måter, avhengig av oppgaven, enten den ene eller begge kan være utplassert alene eller sammen.

Forhåpentligvis, du har nå en forståelse av forskjellen mellom symmetrisk kryptering vs asymmetrisk kryptering. Tabellen nedenfor gir en mer detaljert sammenligning mellom symmetriske vs asymmetrisk kryptering:

| – Faktor | Symmetrisk Nøkkel Kryptering | Asymmetrisk Nøkkel Kryptering |

| 1., Symmetriske Nøkkelen vs Asymmetrisk nøkkel | Bare én nøkkel (symmetrisk nøkkel) er brukt, og den samme tasten brukes til å kryptere og dekryptere meldingen. | To forskjellige kryptografiske nøkler (asymmetriske nøkler), kalles den offentlige og den private nøkler, brukes til kryptering og dekryptering. |

| 2. Kompleksiteten og Hastigheten på Utførelsen | Det er en enkel teknikk, og på grunn av dette, kryptering prosessen kan gjennomføres raskt. | Det er en mye mer komplisert prosess enn symmetrisk nøkkel kryptering, og prosessen går langsommere. |

| 3., Lengden på Tastene | lengden på tastene som brukes er vanligvis 128 eller 256 bits, basert på sikkerhetskravet. | lengden på tastene er mye større, for eksempel, er den anbefalte RSA-nøkkel størrelse er 2048 bits eller høyere. |

| 4. Bruk | det er for Det meste brukt når store biter av data trenger å bli overført. | Det er brukt i mindre transaksjoner, først og fremst for å godkjenne og opprette en sikker kommunikasjonskanal før den faktiske dataoverføringen. |

| 5. Sikkerhet | Den hemmelige nøkkelen er felles. Følgelig er risikoen for kompromiss er høyere., | Den private nøkkelen er ikke delt, og den generelle prosessen er sikrere i forhold til symmetrisk kryptering. |

| Eksempler på Algoritmer | Eksempler inkluderer RC4, AES, DES, 3DES, etc. | er Eksempler på RSA -, Diffie-Hellman, ECC, etc., |

Tabell 1: Symmetrisk Kryptering vs Asymmetrisk Kryptering

Symmetrisk vs Asymmetrisk Kryptering i Sammenheng med SSL/TLS Handshake

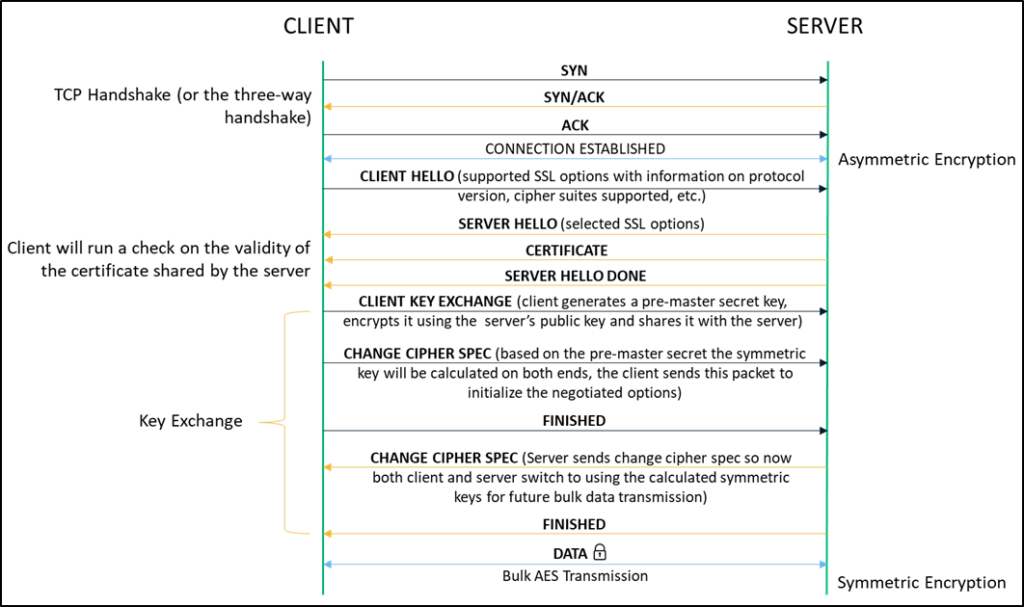

Når vi surfer på nettet ved hjelp av den usikre HTTP-protokollen, data reiser i et kryptert format som kan lett bli fanget opp og stjålet av noen lytter på nettverket. SSL/TLS-sertifikater brukes til å kryptere kommunikasjonen kanal mellom klienten (nettlesere som Chrome, Firefox, osv.,) og serveren du prøver å koble til med, slik at du kan surfe trygt via HTTPS. Mens det er en rekke tiltak som er involvert i håndtrykk, hele krypteringsprosessen (som begynner ved hjelp av asymmetrisk kryptering og senere skifter til symmetrisk kryptering for bulk overføring) tar bare noen få millisekunder.

Hver gang vi kobler til et nettsted over HTTPS, en kryptert kommunikasjonskanal som er etablert mellom vår klient nettleseren og serveren som er vert for nettstedet., La oss få en kort oversikt over hvor kryptering kommer inn i bildet når du setter opp en sikker forbindelse:

Tilkobling Forhandling

Følgende tre-veis håndtrykk mellom klient og server, SSL/TLS-prosessen begynner med klienten hei meldingen som, i tillegg til andre parametere, kommuniserer også støttet sifreringsrekker (f.eks., RSA -, Diffie-Hellman, etc.).,

Den forbindelse er forhandlet basert på den høyeste encryption standard som støttes av både klient og server.

– Tasten Exchange

Med serveren hei melding, mottar klienten server er digitalt sertifikat som holder sin offentlige nøkkel. Det bruker denne tasten for å generere en pre-master secret etter verifiserer gyldigheten av serveren sertifikat. Klienten sender over pre-master key til server etter å kryptere den med den offentlige nøkkelen. Serveren bruker privatnøkkelen til å dekryptere og få den samme pre-master-tasten., Den symmetriske nøkkelen er beregnet separat for både klient og server, basert på verdien av den pre-master hemmelig nøkkel.

Change Cipher Spec

Etter beregning av den symmetriske nøkkelen, både server og klient sender en change cipher spec melding til hverandre. Dette indikerer at de resterende kommunikasjon som involverer alle bulk overføre data vil bli gjort ved hjelp av symmetriske nøkler (ved å bruke kryptering standarder som AES) over en kryptert kanal.,

I Sammendraget: I Debatten for Symmetriske vs Asymmetrisk Kryptering, Begge Er Viktig

Vi har omtrent gått over alle de viktigste begrepene rundt symmetrisk vs asymmetrisk kryptering. Nå, spørsmål rundt «hva er forskjellen mellom symmetrisk og asymmetrisk kryptering» og «symmetriske nøkkelen vs asymmetrisk nøkkel» burde ha vært ryddet opp i. Selv om de er begge meget forskjellig basert på varierende matematiske konstruksjoner, er at de begge har funnet sin anvendelse i en rekke scenarier., For eksempel, symmetrisk kryptering brukes for å beskytte filen innholdet eller kommer inn i bildet i disk kryptering, og asymmetrisk kryptering brukes med digitale signaturer.

Bortsett fra SSL, en kombinasjon av begge disse teknikkene er brukt i mange andre scenarier. Meldinger programmer som Signal eller WhatsApp bruk av ende-til-ende-kryptering hvor asymmetrisk kryptering brukes for å initialisere kryptert kommunikasjonskanal, og resten av samtalen foregår ved hjelp av symmetrisk kryptering.,

Manage Certificates Like a Pro

14 Certificate Management Best Practices to keep your organization running, secure and fully-compliant.,

Contact details collected on InfoSec Insights may be used to send you requested information, blog update notices, and for marketing purposes. Learn more…,

- #asymmetrisk kryptering

- #symmetrisk kryptering

- #typer kryptering