5 różnic między szyfrowaniem symetrycznym a asymetrycznym

Szyfrowanie symetryczne vs asymetryczne — co jest bezpieczniejsze? Omówimy różnice między szyfrowaniem asymetrycznym i symetrycznym, aby zapewnić przejrzystość

dla osób, które nie są technikami lub są w większości nowicjuszami w kryptografii, wybór oprogramowania szyfrującego w celu zabezpieczenia poufnych danych może być trudnym zadaniem, szczególnie jeśli muszą zdecydować się na szyfrowanie symetryczne lub asymetryczne.,

na pewno pojawią się pytania dotyczące ich różnic, które są uważane za bardziej bezpieczny proces i który z nich jest najbardziej odpowiedni dla Twoich potrzeb. Zanim jednak odpowiemy na którekolwiek z tych pytań, dla niewtajemniczonych chcielibyśmy wrócić do podstaw i zacząć od zdefiniowania szyfrowania.

przegląd: Co To jest szyfrowanie?

Szyfrowanie to proces konwersji danych czytelnych dla człowieka (tekst jawny) na niezrozumiały tekst szyfrowy. To szyfrowanie danych jest wynikiem operacji algorytmicznej wykorzystującej klucz kryptograficzny., Mówiąc najprościej, szyfrowanie pobiera dane i sprawia, że są one na tyle losowe, że każdy, kto je kradnie, nie może ich odczytać, chyba że ma klucz, aby przekształcić je z powrotem w czytelną formę.

korzystanie z szyfrowania jest konieczne, jeśli chcemy Prywatności i ochrony naszych danych w spoczynku, w użyciu lub w ruchu. Istnieją dwa główne typy-szyfrowanie symetryczne vs szyfrowanie asymetryczne – które porównamy w tym artykule.,

symetryczne vs asymetryczne: dwa rodzaje szyfrowania i jak działają

Szyfrowanie symetryczne

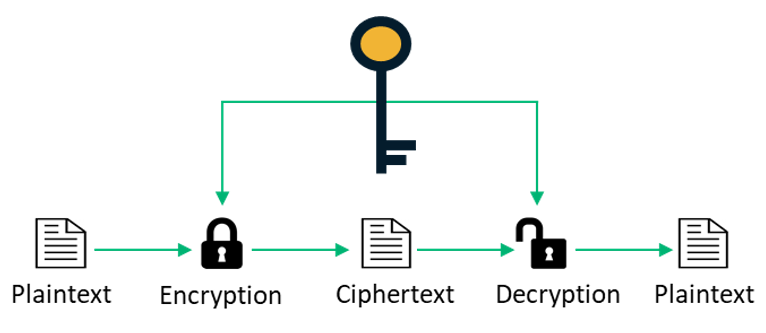

W przypadku szyfrowania symetrycznego ten sam klucz jest używany zarówno do szyfrowania, jak i odszyfrowywania wiadomości., Ponieważ cały mechanizm zależy od zachowania klucza w tajemnicy-co oznacza, że musi on być udostępniony odbiorcy w bezpieczny sposób, aby tylko on mógł go użyć do odszyfrowania wiadomości — nie skaluje się on dobrze.

algorytmy szyfrowania symetrycznego mogą używać zarówno szyfrów blokowych, jak i szyfrów strumieniowych. W przypadku szyfrów blokowych pewna liczba bitów (w kawałkach) jest szyfrowana jako pojedyncza jednostka. Na przykład, AES używa bloku o rozmiarze 128 bitów z opcjami dla trzech różnych długości kluczy — 128, 192 lub 256 bitów.,

Szyfrowanie symetryczne cierpi na problemy z wyczerpaniem klucza i bez odpowiedniej konserwacji hierarchii kluczy lub skutecznej rotacji kluczy możliwe jest, że każde użycie może wyciekać informacje, które mogą być potencjalnie wykorzystane przez atakującego do odtworzenia tajnego klucza. Chociaż istnieją kluczowe problemy z zarządzaniem z symetrycznym szyfrowaniem, jego szybsze działanie i funkcje bez dużych kosztów ogólnych na zasoby sieciowe lub CPU. Dlatego jest często używany w połączeniu z szyfrowaniem asymetrycznym, które przyjrzymy się w poniższej sekcji.,

klucze szyfrowania symetrycznego

- istnieje jeden klucz współdzielony, który służy do szyfrowania i deszyfrowania.

- nie skaluje się zbyt dobrze, ponieważ tajny klucz nie może zostać zgubiony lub udostępniony nieautoryzowanym stronom, w przeciwnym razie mogą odczytać wiadomość.

szyfrowanie asymetryczne

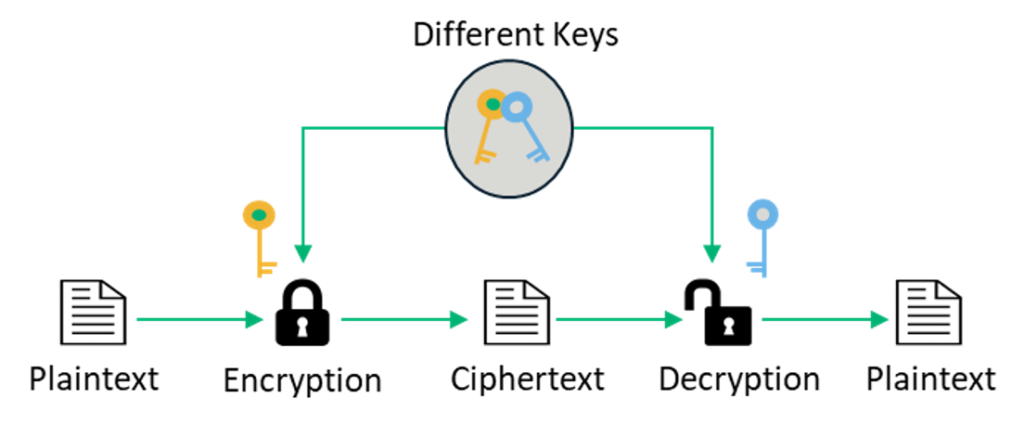

szyfrowanie asymetryczne wykorzystuje parę powiązanych kluczy-klucz publiczny i prywatny. Klucz publiczny, który jest dostępny dla wszystkich, służy do szyfrowania wiadomości tekstowej przed wysłaniem jej. Aby odszyfrować i odczytać tę wiadomość, musisz trzymać klucz prywatny., Klucze publiczne i prywatne są matematycznie powiązane, ale klucza prywatnego nie można z niego wyciągnąć.

w szyfrowaniu asymetrycznym (znanym również jako kryptografia klucza publicznego lub szyfrowanie klucza publicznego) klucz prywatny jest współdzielony tylko z inicjatorem klucza, ponieważ jego bezpieczeństwo musi być zachowane.,

ponieważ szyfrowanie asymetryczne jest bardziej skomplikowany proces niż jego symetryczny odpowiednik, wymagany czas jest większy. Jednak ten rodzaj szyfrowania oferuje wyższy poziom bezpieczeństwa w porównaniu do szyfrowania symetrycznego, ponieważ klucz prywatny nie jest przeznaczony do udostępniania i jest utrzymywany w tajemnicy., Jest to również znacznie bardziej skalowalna technika.

szyfrowanie asymetryczne

- polega na użyciu dwóch matematycznie powiązanych kluczy. Klucz publiczny (ten, który jest znany wszystkim) i klucz prywatny (który jest znany tylko tobie) są wymagane do szyfrowania i deszyfrowania wiadomości. Klucz prywatny nie może być wyprowadzony z klucza publicznego.

- klucz publiczny jest używany przez innych do szyfrowania wiadomości, które wysyłają do ciebie, ale aby odszyfrować i odczytać te wiadomości, potrzebny jest dostęp do klucza prywatnego.,

Jaka jest różnica między szyfrowaniem symetrycznym a asymetrycznym?

jak wkrótce wyjaśnimy, istnieje pięć głównych różnic między szyfrowaniem symetrycznym i asymetrycznym. Niektóre z tych różnic odnoszą się do typów używanych kluczy, a inne odnoszą się do tego, jak długo metody szyfrowania wymagają obliczenia.

Kiedy mówimy o szyfrowaniu symetrycznym i asymetrycznym, co jest bezpieczniejsze? Szyfrowanie asymetryczne jest bezpieczniejsze, podczas gdy szyfrowanie symetryczne jest szybsze., Oba są bardzo skuteczne na różne sposoby i, w zależności od zadania, albo oba mogą być stosowane samodzielnie lub razem.

Mam nadzieję, że teraz rozumiesz różnicę między szyfrowaniem symetrycznym a szyfrowaniem asymetrycznym. Poniższa tabela zawiera bardziej szczegółowe porównanie szyfrowania symetrycznego i asymetrycznego:

| Differentator | szyfrowanie klucza symetrycznego | szyfrowanie klucza asymetrycznego |

| 1., Klucz symetryczny vs klucz asymetryczny | używany jest tylko jeden klucz (klucz symetryczny) i ten sam klucz jest używany do szyfrowania i deszyfrowania wiadomości. | dwa różne klucze kryptograficzne (klucze asymetryczne), zwane kluczami publicznymi i prywatnymi, są używane do szyfrowania i deszyfrowania. |

| 2. Złożoność i szybkość wykonania | jest to prosta technika, dzięki czemu proces szyfrowania można przeprowadzić szybko. | jest to znacznie bardziej skomplikowany proces niż szyfrowanie klucza symetrycznego, a proces ten jest wolniejszy. |

| 3., Długość kluczy | długość używanych kluczy wynosi zwykle 128 lub 256 bitów, w zależności od wymagań bezpieczeństwa. | długość kluczy jest znacznie większa, np. zalecany rozmiar klucza RSA wynosi 2048 bitów lub więcej. |

| 4. Użycie | jest najczęściej używany, gdy trzeba przesłać duże ilości danych. | jest używany w mniejszych transakcjach, głównie do uwierzytelniania i ustanowienia bezpiecznego kanału komunikacji przed faktycznym transferem danych. |

| 5. Bezpieczeństwo | tajny klucz jest współdzielony. W związku z tym ryzyko kompromisu jest wyższe., | klucz prywatny nie jest współdzielony, a cały proces jest bezpieczniejszy niż szyfrowanie symetryczne. |

| przykłady algorytmów | przykłady obejmują RC4, AES, DES, 3DES, itp. | przykładami są RSA, Diffie-Hellman, ECC itp., |

Table 1: Symmetric Encryption vs Asymmetric Encryption

symmetric vs Asymmetric Encryption in the Context of the SSL/TLS Handshake

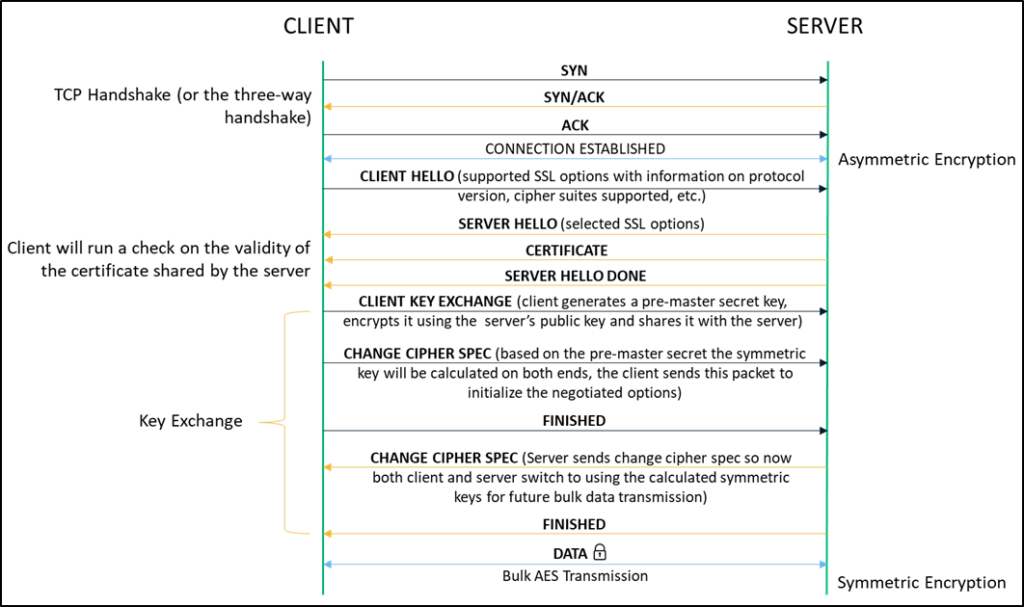

When we surf sieć korzystając z niezabezpieczonego protokołu HTTP, dane podróżują w niezaszyfrowanym formacie, który może być łatwo przechwycony i skradziony przez każdego podsłuchującego w sieci. Certyfikaty SSL / TLS służą do szyfrowania kanału komunikacji pomiędzy klientem (przeglądarki internetowe takie jak Chrome, Firefox, itp.,) i serwera, z którym próbujesz się połączyć, aby można było bezpiecznie przeglądać przez HTTPS. Podczas gdy uścisk dłoni składa się z kilku kroków, cały proces szyfrowania (rozpoczynający się przy użyciu szyfrowania asymetrycznego, a następnie przełączający się na szyfrowanie symetryczne w przypadku transmisji zbiorczej) trwa tylko kilka milisekund.

za każdym razem, gdy łączymy się z witryną za pośrednictwem protokołu HTTPS, między przeglądarką klienta a serwerem hostującym witrynę tworzony jest zaszyfrowany kanał komunikacji., Aby uzyskać krótki przegląd tego, gdzie szyfrowanie wchodzi w grę podczas konfigurowania bezpiecznego połączenia:

negocjowanie połączenia

Po trójkierunkowym uścisku dłoni między Klientem a serwerem serwer, proces SSL/TLS rozpoczyna się Komunikatem powitalnym klienta, który oprócz innych parametrów komunikuje również obsługiwane pakiety szyfrów (np. RSA, Diffie-Hellman, itp.).,

połączenie jest negocjowane w oparciu o najwyższy standard szyfrowania, który jest obsługiwany zarówno przez Klienta, jak i serwer.

wymiana klucza

za pomocą komunikatu powitalnego serwera klient otrzymuje cyfrowy certyfikat serwera, który zawiera jego klucz publiczny. Używa tego klucza do wygenerowania Pre-Master secret po sprawdzeniu ważności certyfikatu serwera. Klient wysyła pre-master key do serwera po zaszyfrowaniu go kluczem publicznym. Serwer używa klucza prywatnego do odszyfrowania i uzyskania tego samego klucza Pre-master., Klucz symetryczny jest obliczany oddzielnie zarówno przez Klienta, jak i serwer na podstawie wartości klucza tajnego Pre-master.

Zmień specyfikację szyfru

po obliczeniu klucza symetrycznego zarówno serwer, jak i klient wysyłają do siebie wiadomość ze specyfikacją szyfru zmiany. Oznacza to, że pozostała komunikacja z jakąkolwiek masową transmisją danych będzie odbywać się przy użyciu kluczy symetrycznych (stosując standardy szyfrowania, takie jak AES) za pośrednictwem bezpiecznego zaszyfrowanego kanału.,

Podsumowując: w debacie na temat szyfrowania symetrycznego i asymetrycznego oba są ważne

właśnie omówiliśmy wszystkie główne koncepcje dotyczące szyfrowania symetrycznego i asymetrycznego. Do tej pory pytania „Jaka jest różnica między szyfrowaniem symetrycznym a asymetrycznym” i „klucz symetryczny a klucz asymetryczny” powinny zostać wyjaśnione. Choć oba są niezwykle różne w oparciu o różne konstrukcje matematyczne, oba znalazły swoje zastosowanie w wielu scenariuszach., Na przykład szyfrowanie symetryczne jest używane do ochrony zawartości plików lub pojawia się w obrazie w szyfrowaniu dysku, a szyfrowanie asymetryczne jest używane z podpisami cyfrowymi.

oprócz SSL, połączenie obu tych technik jest wykorzystywane w wielu innych scenariuszach. Aplikacje do przesyłania wiadomości, takie jak Signal lub WhatsApp, używają szyfrowania end-to-end, gdzie szyfrowanie asymetryczne jest używane do inicjalizacji zaszyfrowanego kanału komunikacyjnego, a reszta rozmowy przebiega za pomocą szyfrowania symetrycznego.,

Manage Certificates Like a Pro

14 Certificate Management Best Practices to keep your organization running, secure and fully-compliant.,

Contact details collected on InfoSec Insights may be used to send you requested information, blog update notices, and for marketing purposes. Learn more…,