5 skillnader mellan symmetrisk vs asymmetrisk kryptering

symmetrisk vs asymmetrisk kryptering – vilket är säkrare? Vi kommer att bryta ner skillnaderna mellan asymmetrisk och symmetrisk kryptering för att ge klarhet

för någon som inte är en techie eller är mestadels ny för kryptografi, kan det vara en utmanande uppgift att välja en krypteringsprogramvara för att säkra känsliga data, särskilt om de behöver bestämma mellan symmetrisk vs asymmetrisk kryptering.,

frågor kring deras skillnader, som anses vara den säkrare processen, och vilken som är mest lämplig för dina behov, kommer att uppstå. Men innan vi svarar på någon av dessa frågor, för de oinvigda, vill vi gå tillbaka till grunderna och börja med att definiera kryptering.

en översikt: vad är kryptering?

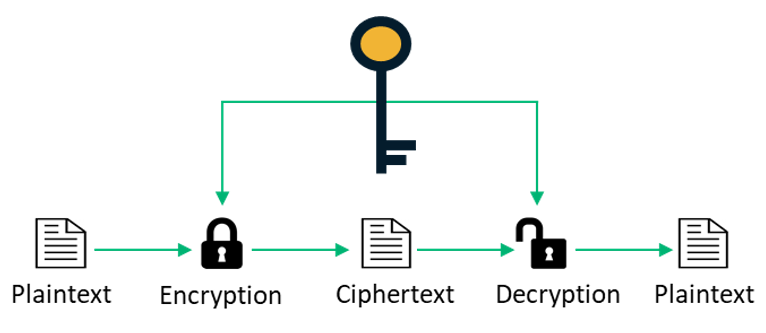

kryptering är processen att omvandla läsbara data (plaintext) till ointelligerbar ciphertext. Denna kryptering av data är resultatet av en algoritmisk operation som använder en kryptografisk nyckel., Enkelt uttryckt tar kryptering Dina data och gör det slumpmässigt nog så att alla som stjäl det inte kan läsa det om de inte har nyckeln för att göra det tillbaka till en läsbar form.

användningen av kryptering är nödvändig om vi vill ha integritet och skydda vår integritet.data i vila, i bruk eller i rörelse. Det finns två huvudtyper-symmetrisk kryptering vs asymmetrisk kryptering-som vi kommer att jämföra i den här artikeln.,

symmetrisk vs Asymmetrisk: de två typerna av kryptering och hur de fungerar

symmetrisk kryptering

i fallet av symmetrisk kryptering används samma nyckel för både kryptering och dekryptering av meddelanden., Eftersom hela mekanismen är beroende av att hålla nyckeln en delad hemlighet — vilket innebär att den måste delas med mottagaren på ett säkert sätt så att endast de kan använda den för att dekryptera meddelandet — det skalar inte bra.

symmetriska krypteringsalgoritmer kan använda antingen block ciphers eller stream ciphers. Med blockchiffer krypteras ett antal bitar (i bitar) som en enda enhet. Till exempel använder AES en blockstorlek på 128 bitar med alternativ för tre olika nyckellängder — 128, 192 eller 256 bitar.,

symmetrisk kryptering lider av viktiga utmattningsfrågor och utan korrekt underhåll av en nyckelhierarki eller effektiv nyckelrotation är det möjligt att varje användning kan läcka information som potentiellt kan utnyttjas av en angripare för att rekonstruera den hemliga nyckeln. Även om det finns viktiga hanteringsproblem med symmetrisk kryptering, dess snabbare och fungerar utan många omkostnader på nätverks-eller CPU-resurser. Därför används det ofta i kombination med asymmetrisk kryptering, som vi ska titta på i följande avsnitt.,

takeaways för symmetrisk kryptering

- Det finns en enda delad nyckel som används för kryptering och dekryptering.

- det skalar inte mycket bra eftersom den hemliga nyckeln inte får gå vilse eller delas med obehöriga parter, annars kan de läsa meddelandet.

asymmetrisk kryptering

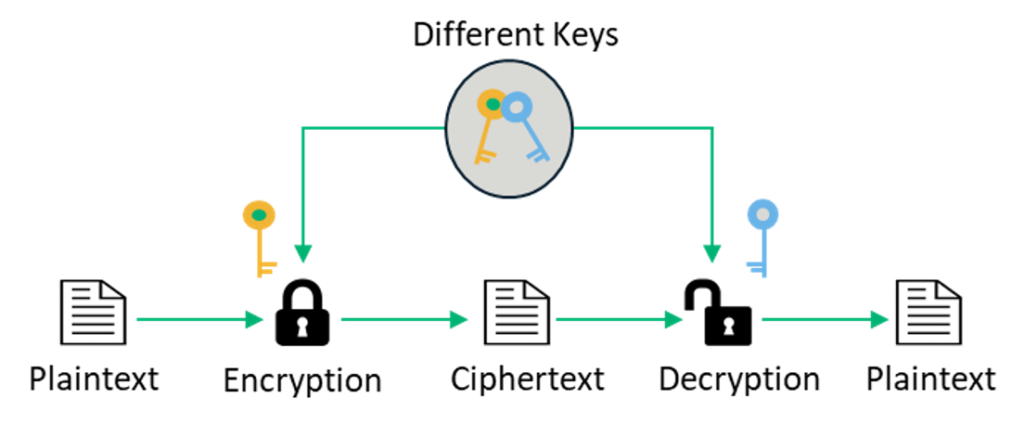

asymmetrisk kryptering använder ett par relaterade nycklar — en offentlig och en privat nyckel. Den offentliga nyckeln, som är tillgänglig för alla, är vad som används för att kryptera ett klartext meddelande innan du skickar det. För att dekryptera och läsa det här meddelandet måste du hålla den privata nyckeln., De offentliga och privata nycklarna är matematiskt relaterade, men den privata nyckeln kan inte härledas från den.

i asymmetrisk kryptering (även känd som kryptering med offentlig nyckel eller kryptering med offentlig nyckel) delas den privata nyckeln endast med nyckelns initiativtagare eftersom dess säkerhet måste upprätthållas.,

eftersom asymmetrisk kryptering är en mer komplicerad process än dess symmetriska motsvarighet, är den tid som krävs större än den symmetriska krypteringen.. – herr talman! Denna typ av kryptering erbjuder dock en högre säkerhetsnivå jämfört med symmetrisk kryptering eftersom den privata nyckeln inte är avsedd att delas och hålls hemlig., Det är också en betydligt mer skalbar teknik.

viktiga Takeaways av asymmetrisk kryptering

- Det innebär användning av två matematiskt relaterade nycklar. Den offentliga nyckeln (den som är känd för alla) och den privata nyckeln (som bara är känd av dig) krävs för att kryptera och dekryptera meddelandet. Den privata nyckeln kan inte härledas från den offentliga nyckeln.

- den offentliga nyckeln används av andra för att kryptera de meddelanden de skickar till dig, men för att dekryptera och läsa dessa meddelanden behöver man tillgång till den privata nyckeln.,

Vad är skillnaden mellan symmetrisk och asymmetrisk kryptering?

som vi kommer att förklara inom kort finns det fem huvudskillnader mellan symmetrisk och asymmetrisk kryptering. Några av dessa skillnader relaterar till de typer av nycklar som används och andra relaterar till hur lång tid krypteringsmetoderna tar för att beräkna.

så, när vi talar om symmetrisk vs asymmetrisk kryptering,vilket är säkrare? Asymmetrisk kryptering är säkrare, medan symmetrisk kryptering är snabbare., De är båda mycket effektiva på olika sätt och, beroende på uppgiften till hands, antingen eller båda kan sättas in ensamma eller tillsammans.

förhoppningsvis har du nu en förståelse för skillnaden mellan symmetrisk kryptering vs asymmetrisk kryptering. Tabellen nedan ger en mer djupgående jämförelse mellan symmetrisk vs asymmetrisk kryptering:

| Differentiator | symmetrisk nyckelkryptering | Asymmetrisk nyckelkryptering |

| 1., Symmetrisk nyckel vs Asymmetrisk nyckel | endast en nyckel (symmetrisk nyckel) används, och samma nyckel används för att kryptera och dekryptera meddelandet. | två olika kryptografiska nycklar (asymmetriska nycklar), kallade offentliga och privata nycklar, används för kryptering och dekryptering. |

| 2. Komplexitet och körhastighet | det är en enkel teknik, och på grund av detta kan krypteringsprocessen utföras snabbt. | det är en mycket mer komplicerad process än symmetrisk nyckelkryptering, och processen är långsammare. |

| 3., Längden på tangenterna | längden på de använda tangenterna är vanligtvis 128 eller 256 bitar, baserat på säkerhetskravet. | tangenternas längd är mycket större, t.ex. är den rekommenderade RSA-nyckelstorleken 2048 bitar eller högre. |

| 4. Användning | det används oftast när stora bitar av data måste överföras. | det används i mindre transaktioner, främst för att autentisera och upprätta en säker kommunikationskanal före den faktiska dataöverföringen. |

| 5. Säkerhet | den hemliga nyckeln delas. Följaktligen är risken för kompromisser högre., | den privata nyckeln delas inte, och den övergripande processen är säkrare jämfört med symmetrisk kryptering. |

| exempel på algoritmer | exempel är RC4, AES, DES, 3DES, etc. | Exempel RSA, Diffie-Hellman, ECC, etc., |

tabell 1: symmetrisk kryptering vs asymmetrisk kryptering

symmetrisk vs asymmetrisk kryptering i samband med SSL/TLS handslag

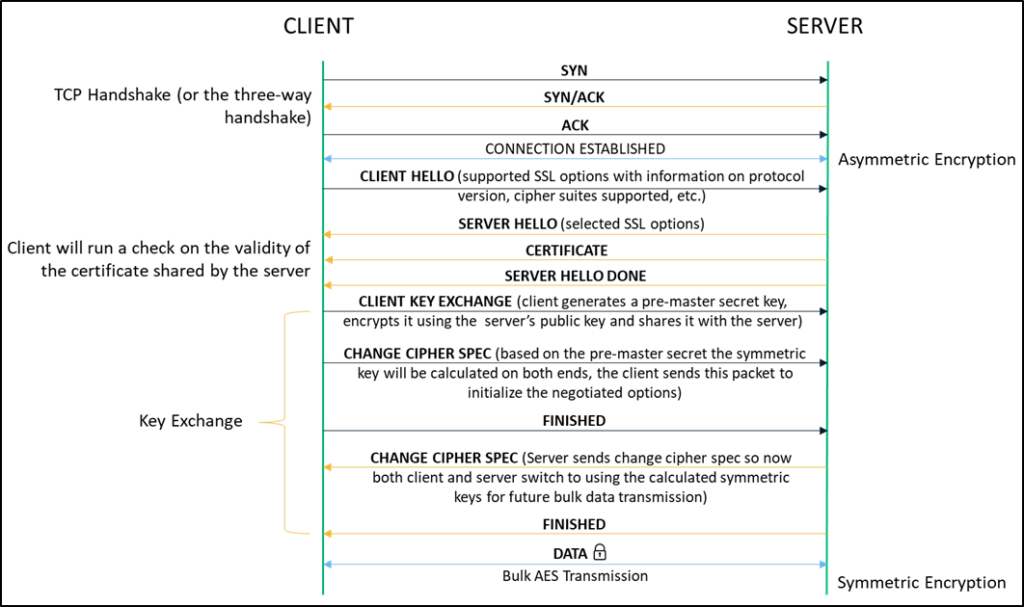

När vi surfar på nätet med hjälp av osäkra HTTP-protokoll, data färdas i en okrypterat format som lätt kan avlyssnas och stulen av någon som lyssnar i nätverket. SSL / TLS-certifikat används för att kryptera kommunikationskanalen mellan klienten (webbläsare som Chrome, Firefox, etc.,) och servern du försöker ansluta till så att du kan bläddra säkert över HTTPS. Medan det finns ett antal steg som är involverade i handslaget, tar hela krypteringsprocessen (som börjar använda asymmetrisk kryptering och senare växlar till symmetrisk kryptering för massöverföring) bara några millisekunder.

varje gång vi ansluter till en webbplats via HTTPS etableras en krypterad kommunikationskanal mellan vår klientwebbläsare och servern som är värd för webbplatsen., Låt oss få en kort översikt över var kryptering kommer i spel när du konfigurerar en säker anslutning:

Anslutningsförhandling

Efter trevägshaken mellan klienten och servern börjar SSL/TLS-processen med klientens hello-meddelande, vilket, i sin tur, kommer att leda till förutom andra parametrar, kommunicerar också de stödda chiffersviterna (t.ex. RSA, diffie-hellman etc.).,

anslutningen förhandlas fram baserat på den högsta krypteringsstandarden som stöds av både klienten och servern.

Key Exchange

med serverhello-meddelandet tar klienten emot serverns digitala certifikat som innehåller sin offentliga nyckel. Den använder den här nyckeln för att generera en pre-master-hemlighet efter att ha verifierat servercertifikatets giltighet. Klienten skickar över huvudnyckeln till servern efter att ha krypterat den med den offentliga nyckeln. Servern använder den privata nyckeln för att dekryptera och få samma huvudnyckel., Den symmetriska nyckeln beräknas separat av både klienten och servern baserat på värdet av pre-master secret key.

ändra chiffer Spec

efter beräkning av symmetrisk nyckel, både servern och klienten skicka en förändring chiffer spec meddelande till varandra. Detta indikerar att den återstående kommunikationen som involverar massdataöverföring kommer att ske med symmetriska nycklar (genom att använda krypteringsstandarder som AES) över en säker krypterad kanal.,

Sammanfattningsvis: i debatten om symmetrisk vs asymmetrisk kryptering är båda viktiga

Vi har bara gått igenom alla huvudkoncepten kring symmetrisk vs asymmetrisk kryptering. Nu bör frågor kring ”vad är skillnaden mellan symmetrisk och asymmetrisk kryptering” och ”symmetrisk nyckel vs asymmetrisk nyckel” ha klarats upp. Även om de båda är mycket olika baserat på olika matematiska konstruktioner, har de båda funnit sin tillämpning i många scenarier., Till exempel används symmetrisk kryptering för att skydda filinnehåll eller kommer in i bilden i diskkryptering, och asymmetrisk kryptering används med digitala signaturer.

förutom SSL används en kombination av båda dessa tekniker i många andra scenarier. Meddelandeprogram som Signal eller WhatsApp använder end-to-end-kryptering där asymmetrisk kryptering används för att initiera den krypterade kommunikationskanalen, och resten av konversationen fortsätter med symmetrisk kryptering.,

Manage Certificates Like a Pro

14 Certificate Management Best Practices to keep your organization running, secure and fully-compliant.,

Contact details collected on InfoSec Insights may be used to send you requested information, blog update notices, and for marketing purposes. Learn more…,

- #asymmetrisk kryptering

- #symmetrisk kryptering

- # typer av kryptering