So hacken Sie das WLAN-Netzwerk (drahtlos)

Drahtlose Netzwerke sind für jeden im Übertragungsradius des Routers zugänglich. Dies macht Sie anfällig für Angriffe. Hotspots sind an öffentlichen Orten wie Flughäfen, Restaurants, Parks usw. verfügbar.

In diesem Tutorial stellen wir Ihnen gängige Techniken vor, mit denen Schwächen in Implementierungen für die Sicherheit drahtloser Netzwerke ausgenutzt werden. Wir werden uns auch einige der Gegenmaßnahmen ansehen, die Sie zum Schutz vor solchen Angriffen ergreifen können.,

Themen in diesem Tutorial behandelt

- Was ist ein drahtloses Netzwerk?

- Wie greife ich auf ein drahtloses Netzwerk zu?

- Drahtlose Netzwerk Authentifizierung WEP & WPA

- Wie zu Knacken Drahtlose Netzwerke

- Wie zu Sichern drahtlose netzwerke

- Hacking Aktivität: Crack Drahtlose Passwort

Was ist eine drahtlose netzwerk?

Ein drahtloses Netzwerk ist ein Netzwerk, das Funkwellen verwendet, um Computer und andere Geräte miteinander zu verbinden., Die Implementierung erfolgt auf der Ebene 1 (physikalische Ebene) des OSI-Modells.

Wie der Zugriff auf ein drahtloses Netzwerk?

Sie benötigen ein drahtloses netzwerkfähiges Gerät wie Laptop, Tablet, Smartphones usw. Sie müssen sich auch innerhalb des Übertragungsradius eines drahtlosen Netzwerkzugriffspunkts befinden. Die meisten Geräte (wenn die Option drahtloses Netzwerk aktiviert ist) stellen Ihnen eine Liste der verfügbaren Netzwerke zur Verfügung. Wenn das Netzwerk nicht passwortgeschützt ist, müssen Sie nur auf Verbinden klicken., Wenn es passwortgeschützt ist, benötigen Sie das Passwort, um Zugriff zu erhalten.

Drahtlose Netzwerkauthentifizierung

Da das Netzwerk für alle mit einem WLAN-fähigen Gerät leicht zugänglich ist, sind die meisten Netzwerke kennwortgeschützt. Schauen wir uns einige der am häufigsten verwendeten Authentifizierungstechniken an.

WEP

WEP ist die Abkürzung für Wired Equivalent Privacy. Es wurde entwickelt für IEEE 802.11-WLAN-standards. Ziel war es, die Privatsphäre zu bieten, die der von kabelgebundenen Netzwerken entspricht., WEP verschlüsselt die über das Netzwerk übertragenen Daten, um sie vor Abhören zu schützen.

WEP-Authentifizierung

Open System Authentication (OSA) – Diese Methode gewährt Zugriff auf die angeforderte Stationsauthentifizierung basierend auf der konfigurierten Zugriffsrichtlinie.

Shared Key Authentication (SKA) – Diese Methode sendet an eine verschlüsselte Anforderung an die Station, die den Zugriff anfordert. Die Station verschlüsselt die Herausforderung mit ihrem Schlüssel und antwortet dann. Wenn die verschlüsselte Herausforderung mit dem AP-Wert übereinstimmt, wird der Zugriff gewährt.,

WEP-Schwäche

WEP weist erhebliche Konstruktionsfehler und Schwachstellen auf.

- Die Integrität der Pakete wird mittels Cyclic Redundancy Check (CRC32) überprüft. Die CRC32-Integritätsprüfung kann durch die Erfassung von mindestens zwei Paketen beeinträchtigt werden. Die Bits im verschlüsselten Stream und die Prüfsumme können vom Angreifer so geändert werden, dass das Paket vom Authentifizierungssystem akzeptiert wird. Dies führt zu unbefugtem Zugriff auf das Netzwerk.

- WEP verwendet den RC4-Verschlüsselungsalgorithmus, um Stream-Chiffren zu erstellen. Die Stream-Chiffre-Eingabe besteht aus einem Anfangswert (IV) und einem geheimen Schlüssel., Die Länge des Anfangswerts (IV) beträgt 24 Bit, während der geheime Schlüssel entweder 40 Bit oder 104 Bit lang sein kann. Die Gesamtlänge sowohl des Anfangswerts als auch des Geheimnisses kann entweder 64 Bit oder 128 Bit lang sein.Der niedrigere mögliche Wert des geheimen Schlüssels macht es einfach, ihn zu knacken.

- Schwache Anfangswertkombinationen verschlüsseln nicht ausreichend. Dies macht Sie anfällig für Angriffe.

- WEP basiert auf Passwörtern; Dies macht es anfällig für Wörterbuchangriffe.

- Die Tastenverwaltung ist schlecht implementiert. Das Ändern von Schlüsseln insbesondere in großen Netzwerken ist eine Herausforderung., WEP bietet kein zentrales Schlüsselverwaltungssystem.

- Die Anfangswerte können wiederverwendet werden

Aufgrund dieser Sicherheitslücken wurde WEP zugunsten von WPA

WPA

WPA ist die Abkürzung für Wi-Fi Protected Access. Es ist ein Sicherheitsprotokoll, das von der Wi-Fi Alliance als Reaktion auf die Schwächen von WEP entwickelt wurde. Es wird verwendet, um Daten auf 802.11 WLANs zu verschlüsseln. Es verwendet höhere Anfangswerte 48 Bits anstelle der 24 Bits, die WEP verwendet. Es verwendet zeitliche Schlüssel, um Pakete zu verschlüsseln.,

WPA >

- Die Implementierung zur Kollisionsvermeidung kann unterbrochen werden

- Es ist anfällig für Denial-of-Service-Angriffe

- Pre-Shares-Schlüssel verwenden Passphrasen. Schwache Passphrasen sind anfällig für Wörterbuchangriffe.

So knacken Sie drahtlose Netzwerke

WEP Cracking

Cracking ist der Prozess, bei dem Sicherheitslücken in drahtlosen Netzwerken ausgenutzt und unbefugter Zugriff erlangt wird. WEP Cracking bezieht sich auf Exploits in Netzwerken, die WEP verwenden, um Sicherheitskontrollen zu implementieren., Grundsätzlich gibt es zwei Arten von Rissen nämlich;

- Passive Rissbildung-diese Art von Rissbildung hat keinen Einfluss auf den Netzwerkverkehr, bis die WEP-Sicherheit geknackt wurde. Es ist schwer zu erkennen.

- Aktives Cracken– Diese Art von Angriff wirkt sich verstärkt auf den Netzwerkverkehr aus. Es ist leicht zu erkennen im Vergleich zu passiven Rissbildung. Es ist effektiver im Vergleich zu passiven Rissen.

WEP-Cracking-Tools

- Aircrack– Netzwerk-sniffer und WEP cracker., Kann von http://www.aircrack-ng.org/

- WEPCrack heruntergeladen werden– dies ist ein Open-Source-Programm zum Brechen von 802.11 WEP-Geheimschlüsseln. Es ist eine Implementierung des FMS-Angriffs. http://wepcrack.sourceforge.net/

- Kismet-dies kann detektor drahtlose netzwerke sowohl sichtbar und versteckt, sniffer pakete und erkennen intrusionen. https://www.kismetwireless.net/

- WebDecrypt– Dieses Tool verwendet aktive Wörterbuchangriffe, um die WEP-Schlüssel zu knacken. Es verfügt über einen eigenen Schlüsselgenerator und implementiert Paketfilter., http://wepdecrypt.sourceforge.net/

WPA Cracking

WPA verwendet einen 256-vorfreigegebenen Schlüssel oder eine Passphrase für Authentifizierungen. Kurze Passphrasen sind anfällig für Wörterbuchangriffe und andere Angriffe, die zum Knacken von Passwörtern verwendet werden können. Die folgenden Tools können zum Knacken von WPA-Schlüsseln verwendet werden.

- CowPatty-dieses Tool wird verwendet, um Pre-Shared Keys (PSK) mit Brute-Force-Angriff zu knacken. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– Dieses Tool kann zum Dekodieren von Capture-Dateien aus anderen Sniffing-Programmen wie Wireshark verwendet werden., Die Aufnahmedateien können WEP-oder WPA-PSK-codierte Frames enthalten. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Allgemeine Angriffstypen

- Sniffing– hierbei werden Pakete abgefangen, wenn sie über ein Netzwerk übertragen werden. Die erfassten Daten können dann mit Werkzeugen wie Cain & Abel dekodiert werden.

- Man in the Middle (MITM) – Angriff– dies beinhaltet das Abhören in einem Netzwerk und die Erfassung sensibler Daten.

- Denial-of-Service-Angriff-die Hauptabsicht dieses Angriffs ist legitime Benutzer Netzwerkressourcen zu verweigern., FataJack kann verwendet werden, um diese Art von Angriff durchzuführen. Mehr dazu im Artikel

Knacken von WEP/WPA-Schlüsseln für drahtlose Netzwerke

Es ist möglich, die WEP / WPA-Schlüssel zu knacken, mit denen auf ein drahtloses Netzwerk zugegriffen werden kann. Dies erfordert Software – und Hardwareressourcen sowie Geduld. Der Erfolg solcher Angriffe kann auch davon abhängen, wie aktiv und inaktiv die Benutzer des Zielnetzwerks sind.

Wir stellen Ihnen grundlegende Informationen zur Verfügung, die Ihnen den Einstieg erleichtern können. Backtrack ist ein Linux-basiertes Sicherheits-Betriebssystem. Es wird auf Ubuntu entwickelt., Backtrack kommt mit einer Reihe von Sicherheits-tools. Backtrack kann unter anderem verwendet werden, um Informationen zu sammeln, Schwachstellen zu bewerten und Exploits auszuführen.

Einige der beliebtesten Tools, die Backtrack enthält;

- Metasploit

- Wireshark

- Aircrack-ng

- NMap

- Aircrack

Das Knacken von drahtlosen Netzwerkschlüsseln erfordert Geduld und Ressourcen, die oben erwähnt wurden. Mindestens benötigen Sie die folgenden Tools

Einen drahtlosen Netzwerkadapter mit der Fähigkeit, Pakete (Hardware)

- Kali-Betriebssystem zu injizieren., Sie können es von hier herunterladen https://www.kali.org/downloads/

- Werden in die Ziel-Netzwerk-radius. Wenn die Benutzer des Zielnetzwerks aktiv nutzen und eine Verbindung herstellen, werden Ihre Chancen, es zu knacken, erheblich verbessert.

- Ausreichende Kenntnisse über Linux-basierte Betriebssysteme und Arbeitskenntnisse von Aircrack und seinen verschiedenen Skripten.

- Geduld, das Knacken der Tasten kann etwas dauern, abhängig von einer Reihe von Faktoren, von denen einige außerhalb Ihrer Kontrolle liegen können., Zu den Faktoren, die Sie nicht kontrollieren können, gehören Benutzer des Zielnetzwerks, die es aktiv verwenden, wenn Sie Datenpakete schnüffeln.

So sichern Sie drahtlose Netzwerke

Bei der Minimierung von drahtlosen Netzwerkangriffen kann eine Organisation die folgenden Richtlinien anwenden

- Ändern von Standardkennwörtern, die mit der Hardware geliefert werden

- Aktivieren des Authentifizierungsmechanismus

- Der Zugriff auf das Netzwerk kann eingeschränkt werden, indem nur registrierte MAC-Adressen zugelassen werden.,

- Die Verwendung starker WEP-und WPA-PSK-Tasten, eine Kombination aus Symbolen, Zahlen und Zeichen verringert die Wahrscheinlichkeit, dass die Schlüssel mithilfe von Wörterbuch-und Brute-Force-Angriffen knacken.

- Firewall-Software kann auch dazu beitragen, unbefugten Zugriff zu reduzieren.

Hacking-Aktivität: WLAN-Passwort knacken

In diesem praktischen Szenario verwenden wir Cain und Abel, um die gespeicherten WLAN-Netzwerkkennwörter in Windows zu dekodieren. Wir werden auch nützliche Informationen bereitstellen, mit denen die WEP-und WPA-Schlüssel drahtloser Netzwerke geknackt werden können.,

Dekodierung von in Windows gespeicherten WLAN-Passwörtern

- Laden Sie Cain & Abel über den oben angegebenen Link herunter., id=“0e7f4a630f“>

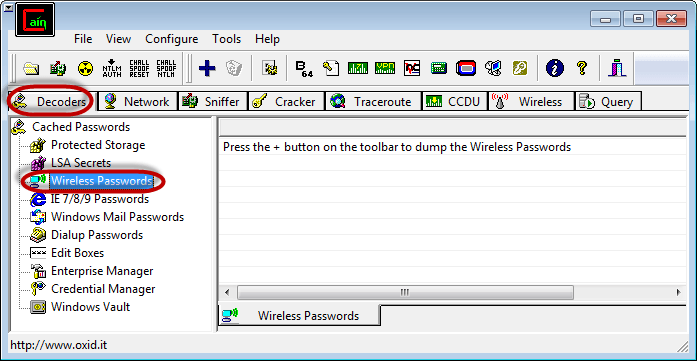

- Stellen Sie sicher, dass die Registerkarte Decoder ausgewählt ist dann klicken Sie auf Wireless Passwörter aus dem Navigationsmenü auf der linken Seite

- Klicken Sie auf die Schaltfläche mit einem Pluszeichen

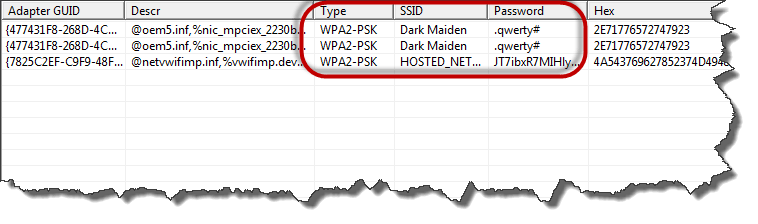

- Angenommen, Sie haben zuvor eine Verbindung zu einem gesicherten drahtlosen Netzwerk hergestellt, erhalten Sie ähnliche Ergebnisse wie unten gezeigt

- Der Decoder zeigt Ihnen den Verschlüsselungstyp, die SSID und das verwendete Kennwort an.,

Zusammenfassung

- Drahtlose netzwerk übertragung wellen können gesehen werden durch außenstehende, diese besitzt viele sicherheit risiken.

- WEP ist die Abkürzung für Wired Equivalent Privacy. Es hat Sicherheitslücken, die es einfacher machen, im Vergleich zu anderen Sicherheitsimplementierungen zu brechen.

- WPA ist die Abkürzung für Wi-Fi Protected Access. Es hat sicherheit im vergleich zu WEP

- Intrusion Detection Systeme können helfen erkennen unbefugten zugriff

- EINE gute sicherheit politik kann helfen schützen ein netzwerk.