Jak zhakować sieć WiFi (bezprzewodową)

Sieci bezprzewodowe są dostępne dla każdego w promieniu transmisji routera. To czyni je podatnymi na ataki. Hotspoty są dostępne w miejscach publicznych, takich jak lotniska, restauracje, parki itp.

w tym samouczku zapoznamy Cię z typowymi technikami wykorzystującymi słabe punkty implementacji zabezpieczeń sieci bezprzewodowych. Przyjrzymy się również niektórym środkom zaradczym, które możesz zastosować w celu ochrony przed takimi atakami.,

tematy poruszane w tym tutorialu

- co to jest sieć bezprzewodowa?

- Jak uzyskać dostęp do sieci bezprzewodowej?

- uwierzytelnianie sieci bezprzewodowej WEP & WPA

- Jak złamać Sieci bezprzewodowe

- Jak zabezpieczyć Sieci bezprzewodowe

- aktywność hakerska: złamanie hasła sieci bezprzewodowej

Co to jest sieć bezprzewodowa?

sieć bezprzewodowa to sieć wykorzystująca fale radiowe do łączenia komputerów i innych urządzeń., Implementacja odbywa się w warstwie 1 (warstwa fizyczna) modelu OSI.

jak uzyskać dostęp do sieci bezprzewodowej?

będziesz potrzebował urządzenia obsługującego sieć bezprzewodową, takiego jak laptop, tablet, smartfon itp. Musisz również znajdować się w promieniu transmisji punktu dostępu do sieci bezprzewodowej. Większość urządzeń (jeśli opcja sieć bezprzewodowa jest włączona) wyświetli listę dostępnych sieci. Jeśli sieć nie jest chroniona hasłem, wystarczy kliknąć connect., Jeśli jest chroniony hasłem, będziesz potrzebować hasła, aby uzyskać dostęp.

uwierzytelnianie sieci bezprzewodowej

ponieważ sieć jest łatwo dostępna dla wszystkich użytkowników urządzeń obsługujących sieć bezprzewodową, większość sieci jest zabezpieczona hasłem. Spójrzmy na niektóre z najczęściej używanych technik uwierzytelniania.

WEP

WEP jest akronimem Wired Equivalent Privacy. Został opracowany dla standardów IEEE 802.11 WLAN. Jego celem było zapewnienie prywatności odpowiadającej tej zapewnianej przez sieci przewodowe., WEP działa poprzez szyfrowanie danych przesyłanych przez sieć, aby chronić je przed podsłuchem.

uwierzytelnianie WEP

Open System Authentication (OSA) – ta metoda zapewnia dostęp do uwierzytelniania stacji żądanego na podstawie skonfigurowanej polityki dostępu.

Shared Key Authentication (ska) – metoda ta wysyła zaszyfrowane wyzwanie do stacji żądającej dostępu. Stacja szyfruje wyzwanie swoim kluczem, a następnie odpowiada. Jeśli zaszyfrowane wyzwanie odpowiada wartości AP, wtedy dostęp jest przyznawany.,

słabość WEP

WEP ma istotne wady konstrukcyjne i luki w zabezpieczeniach.

- integralność pakietów jest sprawdzana za pomocą cyklicznego sprawdzania nadmiarowości (CRC32). Kontrola integralności CRC32 może zostać zagrożona przez przechwycenie co najmniej dwóch pakietów. Bity w zaszyfrowanym strumieniu i suma kontrolna mogą być modyfikowane przez atakującego tak, że pakiet jest akceptowany przez system uwierzytelniania. Prowadzi to do nieautoryzowanego dostępu do sieci.

- WEP wykorzystuje algorytm szyfrowania RC4 do tworzenia szyfrów strumieniowych. Wejście szyfru strumieniowego składa się z wartości początkowej (IV) i klucza tajnego., Długość wartości początkowej (IV) wynosi 24 bity, podczas gdy klucz tajny może mieć długość 40 bitów lub 104 bitów. Całkowita długość zarówno wartości początkowej, jak i tajemnicy może wynosić 64 bity lub 128 bitów.Niższa możliwa wartość klucza tajnego ułatwia jego złamanie.

- słabe kombinacje wartości początkowych nie szyfrują wystarczająco. To czyni je podatnymi na ataki.

- WEP opiera się na hasłach, co czyni go podatnym na ataki słownikowe.

- zarządzanie kluczami jest słabo zaimplementowane. Zmiana kluczy, szczególnie w dużych sieciach, jest wyzwaniem., WEP nie zapewnia scentralizowanego systemu zarządzania kluczami.

- wartości początkowe mogą być ponownie użyte

z powodu tych wad bezpieczeństwa WEP został wycofany na rzecz WPA

WPA

WPA jest akronimem dla Wi-Fi Protected Access. Jest to protokół bezpieczeństwa opracowany przez Wi-Fi Alliance w odpowiedzi na słabości wykryte w WEP. Służy do szyfrowania danych w sieciach WLAN 802.11. Używa wyższych wartości początkowych 48 bitów zamiast 24 bitów używanych przez WEP. Używa kluczy temporalnych do szyfrowania pakietów.,

słabości WPA

- implementacja unikania kolizji może zostać złamana

- jest podatna na ataki typu denial of service

- Klucze Pre-shares używają haseł. Słabe hasła są podatne na ataki słownikowe.

jak złamać Sieci bezprzewodowe

WEP cracking

Cracking to proces wykorzystywania słabości zabezpieczeń sieci bezprzewodowych i uzyskiwania nieautoryzowanego dostępu. WEP cracking odnosi się do exploitów w sieciach, które używają WEP do wdrażania kontroli bezpieczeństwa., Istnieją zasadniczo dwa rodzaje pęknięć, a mianowicie;

- pękanie pasywne– ten rodzaj pękania nie ma wpływu na ruch sieciowy, dopóki bezpieczeństwo WEP nie zostanie złamane. Jest to trudne do wykrycia.

- aktywne crackowanie-ten rodzaj ataku ma zwiększony wpływ obciążenia na ruch sieciowy. Jest łatwy do wykrycia w porównaniu do pękania pasywnego. Jest bardziej skuteczny w porównaniu do pękania pasywnego.

narzędzia do krakingu WEP

- Aircrack– Network sniffer i WEP cracker., Można pobrać ze strony http://www.aircrack-ng.org/

- wepcrack– jest to program open source do łamania tajnych kluczy WEP 802.11. Jest to implementacja ataku FMS. http://wepcrack.sourceforge.net/

- Kismet – może to obejmować wykrywające Sieci bezprzewodowe zarówno widoczne, jak i ukryte, Pakiety sniffer oraz wykrywające włamania. https://www.kismetwireless.net/

- WebDecrypt-to narzędzie wykorzystuje aktywne ataki słownikowe do złamania kluczy WEP. Posiada własny generator kluczy i implementuje filtry pakietów., http://wepdecrypt.sourceforge.net/

pękanie WPA

WPA używa wcześniej udostępnionego klucza lub hasła 256 do uwierzytelniania. Krótkie hasła są podatne na ataki słownikowe i inne ataki, które mogą być używane do łamania haseł. Poniższe narzędzia mogą być użyte do złamania kluczy WPA.

- CowPatty– to narzędzie służy do łamania kluczy Pre-shared (PSK) za pomocą ataku brute force. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– to narzędzie może być używane do dekodowania przechwytywania plików z innych programów, takich jak Wireshark., Pliki przechwytywania mogą zawierać ramki zakodowane WEP lub WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

ogólne typy ataków

- Sniffing– polega na przechwytywaniu pakietów przesyłanych przez sieć. Przechwycone dane mogą być dekodowane za pomocą narzędzi takich jak Cain & Abel.

- Man in the Middle (MITM) Attack-polega na podsłuchiwaniu w sieci i przechwytywaniu poufnych informacji.

- Denial of Service Attack– głównym celem tego ataku jest odmowa dostępu do zasobów sieciowych uprawnionych użytkowników., FataJack może być użyty do wykonania tego typu ataku. Więcej na ten temat w artykule

Cracking Wireless network Klucze WEP/WPA

możliwe jest złamanie kluczy WEP/WPA używanych do uzyskania dostępu do sieci bezprzewodowej. Wymaga to zasobów oprogramowania i sprzętu oraz cierpliwości. Powodzenie takich ataków może również zależeć od tego, jak aktywni i nieaktywni są użytkownicy sieci docelowej.

dostarczymy ci podstawowych informacji, które pomogą Ci rozpocząć pracę. Backtrack jest systemem operacyjnym opartym na Linuksie. Jest rozwijany na bazie Ubuntu., Backtrack jest wyposażony w szereg narzędzi zabezpieczających. Backtrack może być używany między innymi do zbierania informacji, oceny luk w zabezpieczeniach i wykonywania exploitów.

niektóre z popularnych narzędzi backtrack zawiera;

- Metasploit

- Wireshark

- Aircrack-ng

- Nmap

- Ophcrack

pękanie kluczy sieci bezprzewodowej wymaga cierpliwości i zasobów wymienionych powyżej. Co najmniej potrzebne będą następujące narzędzia

karta sieci bezprzewodowej z możliwością wprowadzania pakietów (sprzętowych)

- System Operacyjny Kali., Możesz go pobrać stąd https://www.kali.org/downloads/

- być w promieniu sieci docelowej. Jeśli użytkownicy sieci docelowej aktywnie korzystają z niej i łączą się z nią, Twoje szanse na jej pęknięcie zostaną znacznie poprawione.

- wystarczająca znajomość systemów operacyjnych opartych na Linuksie oraz praktyczna znajomość Aircracka i jego różnych skryptów.

- cierpliwości, łamanie kluczy może zająć trochę czasu w zależności od wielu czynników, z których niektóre mogą być poza kontrolą., Czynniki, na które nie masz wpływu, obejmują użytkowników sieci docelowej, którzy aktywnie korzystają z niej podczas wąchania pakietów danych.

Jak zabezpieczyć Sieci bezprzewodowe

w minimalizacji ataków sieci bezprzewodowych; organizacja może przyjąć następujące zasady

- Zmiana domyślnych haseł dostarczanych ze sprzętem

- Włączanie mechanizmu uwierzytelniania

- dostęp do sieci może być ograniczony, zezwalając tylko na zarejestrowane adresy MAC.,

- użycie silnych kluczy WEP i WPA-PSK, kombinacji symboli, cyfr i znaków zmniejsza ryzyko pęknięcia kluczy za pomocą ataków słownikowych i brute force.

- oprogramowanie zapory sieciowej może również pomóc w ograniczeniu nieautoryzowanego dostępu.

aktywność hakerska: złamanie hasła sieci bezprzewodowej

w tym praktycznym scenariuszu zamierzamy rozszyfrować Kaina i Abla, aby odszyfrować zapisane hasła sieci bezprzewodowej w systemie Windows. Dostarczymy również przydatnych informacji, które można wykorzystać do złamania kluczy WEP i WPA sieci bezprzewodowych.,

dekodowanie haseł sieci bezprzewodowej przechowywanych w systemie Windows

- Pobierz plik & z linku podanego powyżej.,

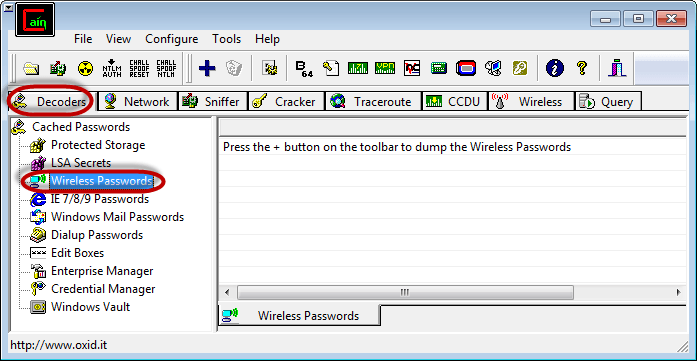

- upewnij się, że karta Dekodery jest zaznaczona, a następnie kliknij na hasło bezprzewodowe z menu nawigacyjnego po lewej stronie

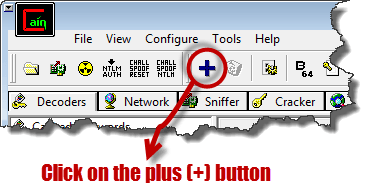

- kliknij przycisk ze znakiem plus

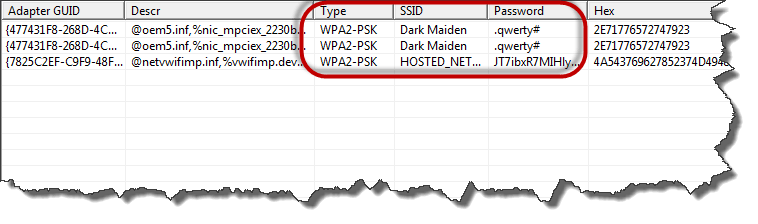

- zakładając, że wcześniej połączyłeś się z zabezpieczoną siecią bezprzewodową, otrzymasz wyniki podobne do tych pokazanych poniżej

- dekoder pokaże typ szyfrowania, SSID i hasło, które zostało użyte.,

podsumowanie

- fale transmisji sieci bezprzewodowej mogą być postrzegane przez osoby z zewnątrz, co wiąże się z wieloma zagrożeniami bezpieczeństwa.

- WEP jest akronimem Wired Equivalent Privacy. Ma wady zabezpieczeń, które ułatwiają złamanie w porównaniu do innych implementacji zabezpieczeń.

- WPA to skrót od Wi-Fi Protected Access. Ma bezpieczeństwo w porównaniu do WEP

- systemy wykrywania włamań mogą pomóc wykryć nieautoryzowany dostęp

- dobra polityka bezpieczeństwa może pomóc chronić sieć.