Miten Hakata WiFi (Langaton) Verkko

Langattomat verkot ovat saatavilla kaikille, sisällä reitittimen siirto säde. Tämä tekee heistä alttiita hyökkäyksille. Hotspots on saatavilla julkisilla paikoilla, kuten lentokentillä, ravintoloissa, puistoissa jne.

tässä opetusohjelmassa esittelemme sinulle yhteisiä tekniikoita, joita käytetään langattoman verkon tietoturvatoteutusten heikkouksien hyödyntämiseen. Tarkastelemme myös joitakin vastatoimia, joita voit toteuttaa suojautuaksesi tällaisilta hyökkäyksiltä.,

tämän opetusohjelman aiheet

- mikä on langaton verkko?

- miten langattomaan verkkoon pääsee?

- Langattoman Verkon Todennuksen WEP – & WPA

- Miten Crack Langattomat Verkot

- Miten Turvata langattomat verkot

- Hakkerointi Toimintaa: Crack Langattoman verkon Salasana

Mitä on langaton verkko?

langaton verkko on verkko, joka käyttää radioaaltoja yhdistää tietokoneita ja muita laitteita yhdessä., Toteutus tapahtuu OSI-mallin kerroksella 1 (fyysinen kerros).

Miten yhteys langattomaan verkkoon?

tarvitset langattoman verkon mahdollistavan laitteen, kuten kannettavan tietokoneen, tabletin, älypuhelimet jne. Sinun on myös oltava langattoman verkon yhteyspisteen siirtosäteen sisällä. Useimmat laitteet (Jos langaton verkko-vaihtoehto on päällä) tarjoavat sinulle luettelon käytettävissä olevista verkoista. Jos verkko ei ole salasanalla suojattu, sinun täytyy vain klikata connect., Jos se on suojattu salasanalla, tarvitset salasanan päästä.

Langattoman Verkon Todennus

Koska verkko on helposti kaikkien saatavilla, jossa on langaton verkko käytössä laite, useimmat verkot on suojattu salasanalla. Katsotaanpa joitakin yleisimmin käytetty todennus tekniikoita.

WEP

WEP on lyhenne sanoista Wired Equivalent Privacy. Se kehitettiin IEEE 802.11 WLAN-standardeille. Sen tavoitteena oli tarjota langallisten verkkojen tarjoamaa yksityisyyttä vastaava suoja., WEP toimii salaamalla verkon kautta lähetetyt tiedot, jotta se pysyisi turvassa salakuuntelulta.

WEP-Autentikointi

Avoin Järjestelmän Todennus (OSA) – tämä menetelmiä myöntää pääsy asemalle authentication pyysi perustuu määritetty access policy.

Shared Key Authentication (SKA) – tämä menetelmä lähettää salatun haasteen pääsyä pyytävälle asemalle. Asema salaa haasteen avaimellaan ja vastaa sitten. Jos salattu haaste vastaa AP-arvoa, käyttöoikeus myönnetään.,

WEP-heikkous

WEP: ssä on merkittäviä suunnitteluvirheitä ja haavoittuvuuksia.

- pakkausten eheys tarkistetaan syklisen Redundanssitarkistuksen (CRC32) avulla. CRC32 eheystarkistus voi vaarantua kaappaamalla vähintään kaksi pakettia. Hyökkääjä voi muokata salatun virran ja tarkistussumman bittejä niin, että tunnistusjärjestelmä hyväksyy paketin. Tämä johtaa luvattomaan verkkoon pääsyyn.

- WEP käyttää RC4-salausalgoritmia stream-salausten luomiseen. Stream-salakirjoitussyöttö koostuu alkuarvosta (IV) ja salaisesta avaimesta., Alkuarvon (IV) pituus on 24 bittiä pitkä, kun taas salainen avain voi olla joko 40 bittiä tai 104 bittiä pitkä. Sekä alkuarvon että salaisuuden kokonaispituus voi olla joko 64 bittiä tai 128 bittiä pitkä.Salaisen avaimen pienempi mahdollinen arvo tekee sen murtamisesta helppoa.

- heikot alkuarvot yhdistelmät eivät salaa riittävästi. Tämä tekee heistä alttiita hyökkäyksille.

- WEP perustuu salasanoihin, mikä tekee siitä haavoittuvan sanakirjahyökkäyksille.

- Keys management on huonosti toteutettu. Avainten vaihtaminen etenkin suurissa verkoissa on haastavaa., WEP ei tarjoa keskitettyä avainhallintajärjestelmää.

- Alkuperäisen arvoja voidaan käyttää uudelleen

Koska nämä tietoturva-aukkoja, WEP on jo vanhentunut hyväksi WPA

WPA

WPA on lyhenne sanoista Wi-Fi Protected Access. Se on Wi-Fi-Allianssin kehittämä turvaprotokolla WEP: ssä Havaittujen heikkouksien vuoksi. Sitä käytetään 802.11 WLANs: n tietojen salaamiseen. Se käyttää korkeampia alkuarvoja 48 bittiä WEP: n käyttämien 24 bittien sijaan. Se käyttää ajallisia avaimia pakettien salaamiseen.,

WPA: n Heikkoudet

- törmäyksen välttäminen täytäntöönpano voi olla rikki

- Se on altis palvelunestohyökkäykset

- Pre-osakkeet avaimet käyttää tunnuslauseet. Heikot passphraasit ovat alttiita sanakirjahyökkäyksille.

Miten Crack Langattomat Verkot

WEP cracking

Halkeilua on prosessi, hyödyntäminen turvallisuus heikkouksia, langattomat verkot ja luvatta. WEP cracking viittaa hyödyntää verkoissa, jotka käyttävät WEP toteuttaa tietoturvan valvontaa., On periaatteessa kaksi tyyppisiä halkeamia nimittäin;

- Passiivinen halkeilua– tämän tyyppistä halkeilua ei ole vaikutusta verkon liikennettä, kunnes WEP-suojaus on murrettu. Sitä on vaikea havaita.

- Active cracking– tämäntyyppisellä hyökkäyksellä on lisääntynyt kuormitusvaikutus verkkoliikenteeseen. Se on helppo havaita passiiviseen halkeiluun verrattuna. Se on tehokkaampi kuin passiivinen halkeilua.

WEP-salauksen Murtamiseen Työkaluja

- Aircrack– network sniffer ja WEP cracker., Voi ladata http://www.aircrack-ng.org/

- WEPCrack– tämä on avoimen lähdekoodin ohjelma rikkomatta 802.11 WEP salaisia avaimia. Se on FMS-hyökkäyksen toteutus. http://wepcrack.sourceforge.net/

- Kismet – tämä voi sisältää ilmaisin langattomat verkot sekä näkyvä ja piilossa, sniffer paketit ja havaita tunkeutumista. https://www.kismetwireless.net/

- WebDecrypt– tämä työkalu käyttää aktiivinen sanakirja hyökkäyksiä murtaa WEP-avaimia. Sillä on oma avain generaattori ja toteuttaa pakettisuodattimia., http://wepdecrypt.sourceforge.net/

WPA Halkeilua

WPA käyttää 256-esijaettu avain tai tunnuslause tarkistuksia. Lyhyet passphraasit ovat alttiita sanakirjahyökkäyksille ja muille hyökkäyksille, joita voidaan käyttää salasanojen murtamiseen. Seuraavia työkaluja voidaan käyttää murtamaan WPA avaimet.

- CowPatty– tätä työkalua käytetään crack ennalta jaettua avainta (PSK) käyttämällä brute force hyökkäys. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– tämä työkalu voidaan käyttää purkaa tiedostot kaapata muista haistaa ohjelmia, kuten Wireshark., Kaappaustiedostot voivat sisältää WEP-tai WPA-PSK-koodattuja kehyksiä. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Yleiset Hyökkäys tyyppejä

- Haistaa– tämä edellyttää kuuntelua paketit, kun ne lähetetään verkon yli. Kaapatut tiedot voidaan sitten purkaa käyttämällä työkaluja, kuten Kain & Abel.

- Man in the Middle (MITM) Attack– tähän liittyy salakuuntelu verkossa ja arkaluontoisten tietojen tallentaminen.

- palvelunestohyökkäys– hyökkäyksen päätarkoitus on kieltää laillisten käyttäjien verkkoresurssit., Fatajackia voidaan käyttää tämäntyyppisten hyökkäysten suorittamiseen. Lisää tämän artiklan mukaisesti

Halkeilua Langattoman verkon WEP/WPA-avaimia

on mahdollista murtaa WEP/WPA-avaimia käytetään saada yhteys langattomaan verkkoon. Se vaatii ohjelmisto-ja laitteistoresursseja sekä kärsivällisyyttä. Tällaisten hyökkäysten onnistuminen voi riippua myös siitä, kuinka aktiivisia ja toimimattomia kohdeverkon käyttäjät ovat.

annamme sinulle perustiedot, joiden avulla pääset alkuun. Backtrack on Linux-pohjainen tietoturvakäyttöjärjestelmä. Se on kehitetty Ubuntun päälle., Backtrackissa on useita tietoturvatyökaluja. Backtrack voidaan kerätä tietoa, arvioida haavoittuvuuksien ja suorittaa hyödyntää muun muassa.

Jotkut suosituimmista työkaluja, että paluureitti on sisältää;

- Metasploit

- Wireshark

- Aircrack-ng

- NMap

- Ophcrack

Halkeilua langattoman verkon avaimet vaatii kärsivällisyyttä ja resursseja edellä. Vähintään tarvitset seuraavat työkalut

langaton verkkokortti kyky pistää pakettia (Laitteisto)

- Kali-Käyttöjärjestelmän., Voit ladata sen täältä https://www.kali.org/downloads/

- On majoitusliike, jonka kohdeverkko on säde. Jos kohdeverkon käyttäjät käyttävät ja yhdistävät sitä aktiivisesti, niin mahdollisuutesi halkeiluun paranee merkittävästi.

- Riittävä kielitaito Linux-pohjaisia käyttöjärjestelmiä ja osattava Aircrack ja sen eri skriptejä.

- Kärsivällisyyttä, halkeilua avaimet voi kestää vähän joskus, riippuen useista tekijöistä, joista osa voi olla kuin sinun hallinnassasi., Tekijöistä riippumattomista ovat käyttäjien tavoite verkkoon käyttämällä sitä aktiivisesti kuin haistella datapaketteja.

Miten Turvata langattomat verkot

vähentää langattoman verkon hyökkäyksiä; organisaatio voi hyväksyä seuraavat säännöt

- Muuttaa oletuksena salasanoja, jotka tulevat laitteisto

- Mahdollistaa todennuksen mekanismi

- verkkoon Pääsyä voidaan rajoittaa sallimalla vain MAC-osoitteet on rekisteröity.,

- Käytä vahvoja WEP ja WPA-PSK avaimia, yhdistelmä symboleja, numero ja merkit vähentää mahdollisuuksia avaimet ollut halkeilua käyttäen sanakirjan ja raa ’ an voiman hyökkäyksiä.

- palomuuriohjelmisto voi myös auttaa vähentämään luvatonta käyttöä.

Hakkerointi Toimintaa: Crack Langattoman verkon Salasana

tässä käytännön skenaario, aiomme käyttää Kain ja Abel purkaa tallennettu langattoman verkon salasanat Windows. Tarjoamme myös hyödyllistä tietoa, jota voidaan käyttää WEP-ja WPA-avainten murtamiseen langattomissa verkoissa.,

Dekoodaus Langattoman verkon salasanat tallennetaan Windows

- Lataa Cain & Abel olevasta linkistä edellä., id=”0e7f4a630f”>

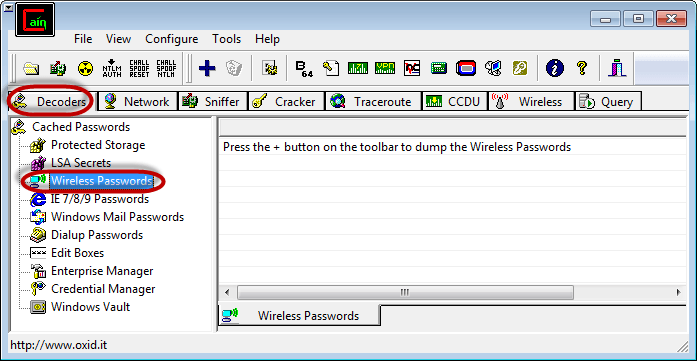

- Varmistaa, että Dekooderit-välilehti on valittuna, napsauta Wireless Salasanat navigation-valikon vasemmalla puolella

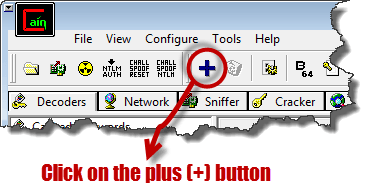

- Klikkaa painiketta, jossa on plusmerkki

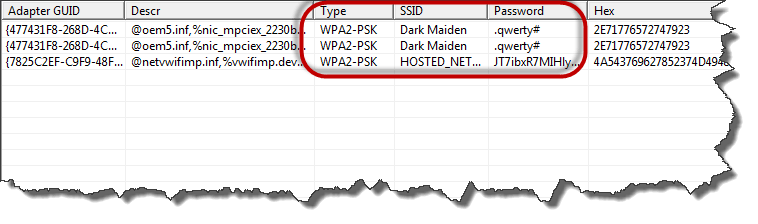

- Olettaen, että olet yhteydessä suojattuun langattomaan verkkoon, ennen kuin, saat tulokset samankaltaiset kuin alla

- dekooderi näyttää salaus tyyppi, SSID ja salasana, jota käytettiin.,

Tiivistelmä

- Langaton tiedonsiirto verkoston aallot voidaan nähdä ulkopuolisille, tämä on monia turvallisuusriskejä.

- WEP on lyhenne sanoista Wired Equivalent Privacy. Siinä on tietoturvavirheitä, jotka helpottavat murtumista muihin tietoturvatoteutuksiin verrattuna.

- WPA on lyhenne sanoista Wi-Fi Protected Access. Sillä on tietoturva verrattuna WEP

- tunkeutumisen tunnistusjärjestelmät voivat auttaa havaitsemaan luvatonta käyttöä

- hyvä turvallisuuspolitiikka voi auttaa suojaamaan verkkoa.