Comment pirater le réseau WiFi (Sans Fil)

les réseaux sans fil sont accessibles à toute personne dans le rayon de transmission du routeur. Cela les rend vulnérables à des attaques. Les Hotspots sont disponibles dans les lieux publics tels que les aéroports, les restaurants, les parcs, etc.

dans ce tutoriel, nous allons vous présenter les techniques courantes utilisées pour exploiter les faiblesses des implémentations de sécurité des réseaux sans fil. Nous examinerons également certaines des contre-mesures que vous pouvez mettre en place pour vous protéger contre de telles attaques.,

Thèmes abordés dans ce tutoriel

- qu’est Ce qu’un réseau sans fil?

- Comment accéder à un réseau sans fil?

- authentification du réseau sans fil WEP & WPA

- Comment casser les réseaux sans fil

- Comment sécuriser les réseaux sans fil

- activité de piratage: Crack mot de passe sans fil

Qu’est-ce qu’un réseau sans fil?

Un réseau sans fil est un réseau qui utilise les ondes radio pour relier des ordinateurs et d’autres dispositifs., L’implémentation se fait au niveau de la couche 1 (couche physique) du modèle OSI.

Comment accéder à un réseau sans fil?

vous aurez besoin d’un appareil compatible réseau sans fil tel qu’un ordinateur portable, une tablette, un smartphone, etc. Vous devrez également être dans le rayon de transmission d’un point d’accès au réseau sans fil. La plupart des appareils (si le réseau sans fil est activée), vous fournira une liste des réseaux disponibles. Si le réseau n’est pas protégé par mot de passe, puis cliquez sur connecter., S’il est protégé par mot de passe, vous aurez besoin du mot de passe pour y accéder.

authentification du Réseau Sans Fil

étant donné que le réseau est facilement accessible à tous avec un périphérique compatible réseau sans fil, la plupart des réseaux sont protégés par mot de passe. Regardons quelques-unes des techniques d’authentification les plus couramment utilisées.

WEP

WEP est l’acronyme de Wired Equivalent Privacy. Il a été développé pour les normes IEEE 802.11 WLAN. Son objectif était de fournir la confidentialité équivalente à celle fournie par les réseaux câblés., WEP fonctionne en cryptant les données transmises sur le réseau pour les protéger des écoutes.

WEP Authentication

Open System Authentication (OSA) – cette méthode accorde l’accès à l’authentification de station demandée en fonction de la stratégie d’accès configurée.

authentification par clé partagée (Ska) – cette méthode envoie à un défi chiffré à la station demandant l’accès. La station chiffre le défi avec sa clé puis répond. Si le défi chiffré apparie la valeur AP, alors l’accès est accordé.,

faiblesse du WEP

le WEP présente d’importants défauts de conception et vulnérabilités.

- l’intégrité des paquets est vérifiée utilisant le contrôle cyclique de redondance (CRC32). Le contrôle D’intégrité CRC32 peut être compromis en capturant au moins deux paquets. Les bits du flux chiffré et la somme de contrôle peuvent être modifiés par l’attaquant afin que le paquet soit accepté par le système d’authentification. Cela conduit à un accès non autorisé au réseau.

- WEP utilise L’algorithme de chiffrement RC4 pour créer des chiffrements de flux. L’entrée de chiffrement de flux est composée d’une valeur initiale (IV) et d’une clé secrète., La longueur de la valeur initiale (IV) est de 24 bits tandis que la clé secrète peut être de 40 bits ou de 104 bits. La longueur totale de la valeur initiale et du secret peut être de 64 bits ou de 128 bits.La valeur possible inférieure de la clé secrète permet de la casser facilement.

- Les combinaisons de valeurs initiales faibles ne chiffrent pas suffisamment. Cela les rend vulnérables à des attaques.

- WEP est basé sur des mots de passe; cela le rend vulnérable aux attaques par dictionnaire.

- La gestion des clés est mal implémentée. Changer les clés en particulier sur les grands réseaux est difficile., WEP ne fournit pas de système centralisé de gestion des clés.

- Les valeurs initiales peuvent être réutilisées

en raison de ces failles de sécurité, WEP a été déprécié en faveur de WPA

WPA

WPA est l’acronyme de Wi-Fi Protected Access. Il s’agit d’un protocole de sécurité développé par la Wi-Fi Alliance en réponse aux faiblesses trouvées dans WEP. Il est utilisé pour chiffrer les données sur 802.11 WLAN. Il utilise des valeurs initiales plus élevées 48 bits au lieu des 24 bits utilisés par WEP. Il utilise des clés temporelles pour chiffrer les paquets.,

faiblesses WPA

- l’implémentation d’évitement de collision peut être interrompue

- Elle est vulnérable aux attaques par déni de service

- Les clés de pré-partage utilisent des phrases de passe. Les mots de passe faibles sont vulnérables aux attaques par dictionnaire.

comment craquer les réseaux sans fil

le craquage WEP

le craquage est le processus d’exploitation des faiblesses de sécurité des réseaux sans fil et d’accès non autorisé. Le craquage WEP fait référence aux exploits sur les réseaux qui utilisent WEP pour mettre en œuvre des contrôles de sécurité., Il existe essentiellement deux types de fissures à savoir;

- fissuration Passive– ce type de fissuration n’a aucun effet sur le trafic réseau tant que la sécurité WEP n’a pas été fissurée. Il est difficile à détecter.

- craquage actif– ce type d’attaque a un effet de charge accru sur le trafic réseau. Il est facile à détecter par rapport à la fissuration passive. Il est plus efficace par rapport à la fissuration passive.

outils de craquage WEP

- Aircrack– renifleur de réseau et cracker WEP., Peut être téléchargé à partir dehttp://www.aircrack-ng.org/

- WEPCrack– il s’agit d’un programme open source pour casser les clés secrètes 802.11 WEP. C’est une implémentation de L’attaque FMS. http://wepcrack.sourceforge.net/

- Kismet – cela peut inclure des réseaux sans fil détecteurs visibles et cachés, des paquets renifleurs et détecter les intrusions. https://www.kismetwireless.net/

- WebDecrypt– cet outil utilise des attaques de dictionnaire actives pour casser les clés WEP. Il a son propre générateur de clés et implémente des filtres de paquets., http://wepdecrypt.sourceforge.net/

WPA Cracking

WPA utilise une clé ou une phrase secrète pré-partagée 256 pour les Authentifications. Les phrases de passe courtes sont vulnérables aux attaques par dictionnaire et à d’autres attaques pouvant être utilisées pour déchiffrer les mots de passe. Les outils suivants peuvent être utilisés pour casser les clés WPA.

- CowPatty– cet outil est utilisé pour casser les clés pré-partagées (PSK) en utilisant une attaque par force brute. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Caïn & Abel– cet outil peut être utilisé pour décoder les fichiers de capture à partir d’autres renifler des programmes tels que Wireshark., Les fichiers de capture peuvent contenir des trames codées WEP ou WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

types D’attaques générales

- renifler– cela implique d’intercepter les paquets lorsqu’ils sont transmis sur un réseau. Les données capturées peuvent ensuite être décodées à l’aide d’outils tels que Cain & Abel.

- attaque de L’homme au milieu (MITM) – cela implique l’écoute sur un réseau et la capture d’informations sensibles.

- attaque par déni de Service– l’objectif principal de cette attaque est de refuser les ressources réseau des utilisateurs légitimes., FataJack peut être utilisé pour effectuer ce type d’attaque. Plus d’informations à ce sujet dans l’article

fissuration des clés WEP/WPA du réseau sans fil

Il est possible de casser les clés WEP / WPA utilisées pour accéder à un réseau sans fil. Cela nécessite des ressources logicielles et matérielles, ainsi que de la patience. Le succès de telles attaques peut également dépendre de l’activité et de l’inactivité des utilisateurs du réseau cible.

nous vous fournirons des informations de base qui peuvent vous aider à démarrer. Backtrack est un système D’exploitation de sécurité basé sur Linux. Il est développé sur le dessus de Ubuntu., Backtrack est livré avec un certain nombre d’outils de sécurité. Backtrack peut être utilisé pour recueillir des informations, évaluer les vulnérabilités et effectuer des exploits entre autres.

Certains des outils les plus populaires que backtrack a;

- Metasploit

- Wireshark

- Aircrack-ng

- NMap

- Ophcrack

la Fissuration clés de réseau sans fil nécessite de la patience et des ressources mentionnées ci-dessus. Au minimum, vous aurez besoin des outils suivants

Une carte réseau sans fil avec la capacité d’injecter des paquets (Matériel)

- Système D’exploitation Kali., Vous pouvez le télécharger ici: https://www.kali.org/downloads/

- Être dans le réseau cible du rayon. Si les utilisateurs du réseau cible l’utilisent et s’y connectent activement, vos chances de le fissurer seront considérablement améliorées.

- connaissance suffisante des systèmes D’exploitation basés sur Linux et connaissance pratique D’Aircrack et de ses différents scripts.

- Patience, craquer les touches peut prendre un peu de temps en fonction d’un certain nombre de facteurs dont certains peuvent être hors de votre contrôle., Les facteurs indépendants de votre volonté incluent les utilisateurs du réseau cible qui l’utilisent activement lorsque vous reniflez des paquets de données.

Comment sécuriser les réseaux sans fil

en minimisant les attaques de réseau sans fil; une organisation peut adopter les stratégies suivantes

- modification des mots de passe par défaut fournis avec le matériel

- activation du mécanisme d’authentification

- L’accès au réseau peut être limité en,

- utilisation de clés WEP et WPA-PSK fortes, une combinaison de symboles, de nombres et de caractères réduit le risque de fissuration des clés à l’aide d’attaques par dictionnaire et par force brute.

- Le logiciel de pare-feu peut également aider à réduire les accès non autorisés.

Hacking Activity: Crack Wireless Password

dans ce scénario pratique, nous allons utiliser Caïn et Abel pour décoder les mots de passe réseau sans fil stockés dans Windows. Nous fournirons également des informations utiles qui peuvent être utilisées pour casser les clés WEP et WPA des réseaux sans fil.,

décodage des mots de passe réseau sans fil stockés dans Windows

- télécharger Cain& Abel à partir du lien fourni ci-dessus., id= »0e7f4a630f »>

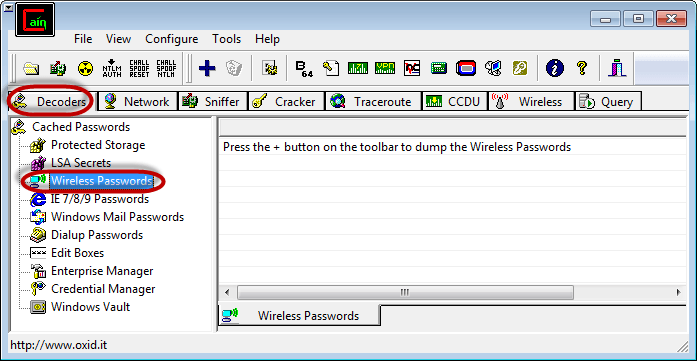

- assurez-vous que L’onglet décodeurs est sélectionné puis cliquez sur Mots de passe sans fil dans le menu de navigation à gauche

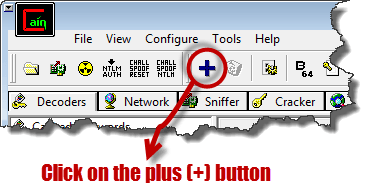

- cliquez sur le bouton avec un signe plus

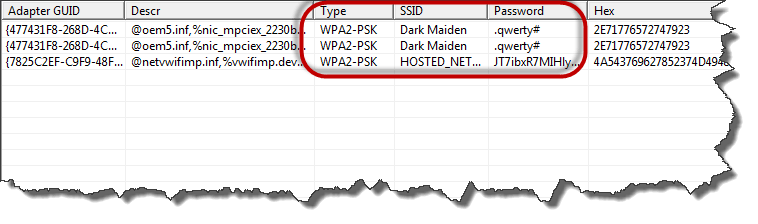

- En supposant que vous vous êtes déjà connecté à un réseau sans fil sécurisé, vous obtiendrez des résultats similaires à ceux indiqués ci-dessous

- Le décodeur vous montrera le type de cryptage, le mot de passe qui a été utilisé.,

résumé

- Les Ondes de transmission du réseau sans fil peuvent être vues par des étrangers, cela comporte de nombreux risques de sécurité.

- WEP est l’acronyme de Wired Equivalent Privacy. Il a des failles de sécurité qui le rendent plus facile à casser par rapport à d’autres implémentations de sécurité.

- WPA est l’acronyme de Wi-Fi Protected Access. Il a la sécurité par rapport à WEP

- Les systèmes de détection D’Intrusion peuvent aider à détecter les accès non autorisés

- Une bonne politique de sécurité peut aider à protéger un réseau.