Hogyan Hack WiFi (vezeték nélküli) hálózat

a vezeték nélküli hálózatok bárki számára elérhetők az útválasztó átviteli sugárán belül. Ez sebezhetővé teszi őket a támadásokkal szemben. A hotspotok nyilvános helyeken, például repülőtereken, éttermekben, parkokban stb.

ebben a bemutatóban bemutatjuk a vezeték nélküli hálózati biztonsági megvalósítások gyengeségeinek kihasználására használt közös technikákat. Meg fogjuk nézni néhány olyan ellenintézkedést is, amelyeket az ilyen támadások elleni védelem érdekében hozhat létre.,

az oktatóanyagban szereplő témák

- mi a vezeték nélküli hálózat?

- hogyan lehet hozzáférni a vezeték nélküli hálózathoz?

- vezeték nélküli Hálózati hitelesítés WEP & WPA

- hogyan lehet feltörni a vezeték nélküli hálózatokat

- hogyan lehet biztosítani a vezeték nélküli hálózatokat

- Hacking tevékenység: feltörni a vezeték nélküli jelszót

mi a vezeték nélküli hálózat?

a vezeték nélküli hálózat olyan hálózat, amely rádióhullámokat használ a számítógépek és más eszközök összekapcsolására., A megvalósítás az OSI modell 1.rétegén (fizikai rétegen) történik.

hogyan lehet elérni a vezeték nélküli hálózatot?

szüksége lesz egy vezeték nélküli hálózati eszközre, például laptopra, táblagépre, okostelefonokra stb. A vezeték nélküli hálózati hozzáférési pont átviteli sugarán belül kell lennie. A legtöbb eszköz (ha a vezeték nélküli hálózat opció be van kapcsolva) megadja az elérhető hálózatok listáját. Ha a hálózat nem jelszóval védett, akkor csak a Csatlakozás gombra kell kattintania., Ha jelszóval védett, akkor a hozzáféréshez szüksége lesz a jelszóra.

vezeték nélküli Hálózati hitelesítés

mivel a hálózat mindenki számára könnyen elérhető vezeték nélküli hálózati eszközzel, a legtöbb hálózat jelszóval védett. Nézzük meg a leggyakrabban használt hitelesítési technikákat.

WEP

WEP a Wired Equivalent Privacy rövidítése. Az IEEE 802.11 WLAN szabványokra fejlesztették ki. Célja az volt, hogy a Vezetékes hálózatok által biztosított adatvédelemmel egyenértékű adatvédelmet biztosítson., A WEP úgy működik, hogy titkosítja a hálózaton keresztül továbbított adatokat, hogy biztonságban legyen a hallgatástól.

WEP Authentication

Open System Authentication (OSA) – ez a módszer hozzáférést biztosít a konfigurált hozzáférési házirend alapján kért állomáshitelesítéshez.

megosztott kulcs hitelesítés (ska) – ez a módszer titkosított kihívásra küld a hozzáférést kérő állomásnak. Az állomás titkosítja a kihívást a kulcsával, majd válaszol. Ha a titkosított kihívás megfelel az AP értéknek, akkor a hozzáférés biztosított.,

WEP gyengeség

A WEP jelentős tervezési hibákkal és sebezhetőségekkel rendelkezik.

- a csomagok integritását ciklikus redundancia-ellenőrzéssel (CRC32) ellenőrizzük. A CRC32 integritás ellenőrzése legalább két csomag rögzítésével veszélybe kerülhet. A titkosított adatfolyamban lévő biteket, valamint az ellenőrző összeget a támadó úgy módosíthatja, hogy a csomagot a hitelesítési rendszer elfogadja. Ez a hálózathoz való jogosulatlan hozzáféréshez vezet.

- a WEP az RC4 titkosítási algoritmust használja adatfolyam-titkosítók létrehozásához. A stream titkosító bemenet egy kezdeti értékből (IV) és egy titkos kulcsból áll., A kezdeti érték (IV) hossza 24 bit hosszú, míg a titkos kulcs lehet 40 bit vagy 104 bit hosszú. Mind a kezdeti érték, mind a titok teljes hossza 64 bit vagy 128 bit hosszú lehet.A titkos kulcs alacsonyabb lehetséges értéke megkönnyíti a feltörését.

- gyenge kezdeti értékek kombinációi nem titkosítja kellőképpen. Ez sebezhetővé teszi őket a támadásokkal szemben.

- a WEP jelszavakon alapul; ez sebezhetővé teszi a szótári támadásokat.

- a kulcsok kezelése rosszul valósul meg. A kulcsok megváltoztatása, különösen a nagy hálózatokon, kihívást jelent., A WEP nem biztosít központi kulcskezelő rendszert.

- a kezdeti értékek újra felhasználhatók

Ezen biztonsági hibák miatt a WEP elavult a WPA

WPA

WPA a Wi-Fi védett hozzáférés rövidítése. Ez egy biztonsági protokoll, amelyet a Wi-Fi Szövetség fejlesztett ki a WEP-ben talált gyengeségekre válaszul. Az adatok titkosítására szolgál a 802.11 WLAN-okon. Magasabb kezdeti értékeket használ 48 bit a WEP által használt 24 bit helyett. A csomagok titkosításához időbeli kulcsokat használ.,

WPA gyengeségek

- az ütközéselkerülés végrehajtása megszakítható

- érzékeny a szolgáltatásmegtagadási támadásokra

- az előmegosztási kulcsok jelszavakat használnak. A gyenge jelmondatok érzékenyek a szótári támadásokra.

hogyan lehet feltörni a vezeték nélküli hálózatokat

WEP repedés

a repedés a vezeték nélküli hálózatok biztonsági gyengeségeinek kihasználása és jogosulatlan hozzáférés megszerzése. A WEP-repedés olyan hálózatok kihasználására utal, amelyek a WEP-t használják a biztonsági ellenőrzések végrehajtására., Alapvetően kétféle repedés létezik:

- passzív repedés-az ilyen típusú repedéseknek nincs hatása a hálózati forgalomra, amíg a WEP biztonsága meg nem repedt. Nehéz felismerni.

- aktív repedés-az ilyen típusú támadás megnövekedett terhelési hatást gyakorol a hálózati forgalomra. A passzív repedéshez képest könnyű észlelni. Ez hatékonyabb, mint a passzív repedés.

WEP crack Tools

- Aircrack-network sniffer and WEP cracker., Letölthető a http://www.aircrack-ng.org/

- wepcrack– ez egy nyílt forráskódú program a 802.11 WEP titkos kulcsok megtörésére. Ez az FMS támadás végrehajtása. http://wepcrack.sourceforge.net/

- Kismet – ez magában foglalhatja a detektor vezeték nélküli hálózatokat mind látható, mind rejtett, szippantó csomagok és behatolások észlelése. https://www.kismetwireless.net/

- WebDecrypt– ez az eszköz aktív szótár támadásokat használ a WEP kulcsok feltöréséhez. Saját kulcsgenerátorral rendelkezik, csomagszűrőket valósít meg., http://wepdecrypt.sourceforge.net/

WPA repedés

a WPA 256 előre megosztott kulcsot vagy jelszót használ a hitelesítésekhez. A rövid jelszavak sebezhetőek a szótári támadásokkal és más, a jelszavak feltörésére használható támadásokkal szemben. A következő eszközök használhatók a WPA kulcsok feltörésére.

- CowPatty– ez az eszköz az előre megosztott kulcsok (PSK) brute force attack használatával történő feltörésére szolgál. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– ez az eszköz használható más szippantó programok, például a Wireshark fájljainak dekódolására., A rögzítési fájlok tartalmazhatnak WEP vagy WPA-PSK kódolt kereteket. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Általános támadási típusok

- szippantás– ez magában foglalja a csomagok elfogását, mivel azokat hálózaton keresztül továbbítják. A rögzített adatok ezután dekódolhatók olyan eszközökkel, mint a Cain & Abel.

- Man In The Middle (MITM) Attack– Ez magában foglalja a hálózat lehallgatását és az érzékeny információk rögzítését.

- szolgáltatásmegtagadás támadás-a támadás fő célja a jogos felhasználók hálózati erőforrásainak megtagadása., FataJack lehet használni, hogy végre az ilyen típusú támadás. Erről bővebben a cikkben

A vezeték nélküli hálózat feltörése WEP/WPA kulcsok

lehetséges a WEP / WPA kulcsok feltörése a vezeték nélküli hálózathoz való hozzáféréshez. Ehhez szoftveres és hardveres erőforrásokra, türelemre van szükség. Az ilyen támadások sikere attól is függhet, hogy a célhálózat felhasználói mennyire aktívak és inaktívak.

alapvető információkat nyújtunk Önnek, amelyek segítenek az indulásban. A Backtrack egy Linux alapú biztonsági operációs rendszer. Az Ubuntu tetején fejlesztették ki., A Backtrack számos biztonsági eszközzel rendelkezik. A Backtrack felhasználható többek között információk gyűjtésére, sebezhetőségek felmérésére és kihasználások végrehajtására.

a backtrack néhány népszerű eszköze tartalmaz;

- Metasploit

- Wireshark

- Aircrack-ng

- NMap

- Ophcrack

a vezeték nélküli hálózati kulcsok feltörése türelmet és a fent említett erőforrásokat igényel. Legalább a következő eszközökre lesz szüksége:

vezeték nélküli hálózati adapter, amely képes csomagok (hardver)

- Kali operációs rendszer befecskendezésére., Innen töltheti le https://www.kali.org/downloads/

- legyen a célhálózat sugara. Ha a célhálózat felhasználói aktívan használják és csatlakoznak hozzá, akkor a repedés esélyei jelentősen javulnak.

- a Linux alapú operációs rendszerek megfelelő ismerete, valamint az Aircrack és a különböző szkriptek munkatapasztalata.

- türelem, repedés a kulcsok eltarthat egy kicsit valamikor attól függően, hogy számos tényező, amelyek közül néhány túl lehet a kontroll., Az Ön irányításán kívüli tényezők közé tartozik a célhálózat felhasználói, akik aktívan használják az adatcsomagok szippantása közben.

Hogyan kell Biztonságos vezeték nélküli hálózatok

A minimálisra csökkenti a vezeték nélküli hálózati támadások; egy szervezet fogadhat el az alábbi irányelvek

- a Változó alapértelmezett jelszavak, hogy a hardver

- Lehetővé teszi a hitelesítési mechanizmus

- a hálózathoz való Hozzáférés korlátozható, azáltal, hogy csak a regisztrált MAC-címek.,

- erős WEP és WPA-PSK billentyűk használata, a szimbólumok, a számok és a karakterek kombinációja csökkenti annak esélyét, hogy a billentyűk a szótár és a brute force támadások segítségével feltörjenek.

- tűzfal szoftver is segít csökkenteni a jogosulatlan hozzáférést.

Hacking Activity: Crack Wireless Password

ebben a gyakorlati forgatókönyvben Cain és Abel segítségével dekódoljuk a tárolt vezeték nélküli hálózati jelszavakat a Windowsban. Hasznos információkat is szolgáltatunk, amelyek felhasználhatók a vezeték nélküli hálózatok WEP és WPA kulcsainak feltörésére.,

a Windowsban tárolt vezeték nélküli hálózati jelszavak dekódolása

- letöltés Cain & Abel a fenti linkről., id=”0e7f4a630f”>

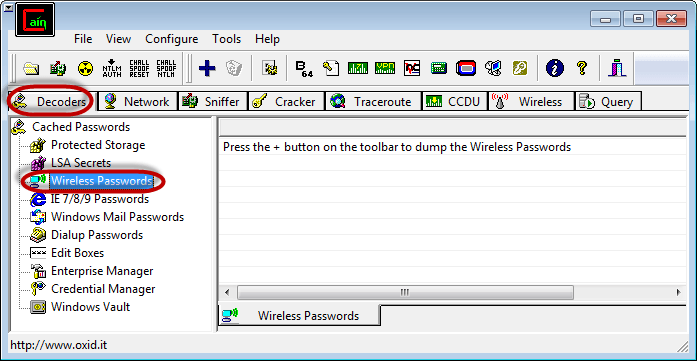

- annak Biztosítása, hogy a Dekóderek fül van kiválasztva, majd kattintson a Vezeték nélküli Jelszavakat a navigációs menü a bal oldalon

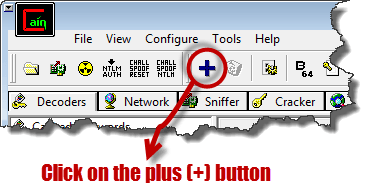

- Kattintson a gombra, plusz jel

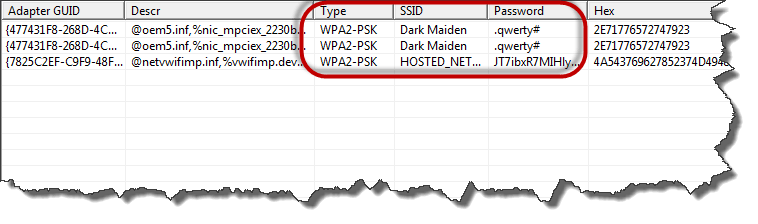

- Feltéve, hogy van csatlakoztatva egy biztonságos vezeték nélküli hálózat előtt, akkor lesz eredmény hasonló az is, alább látható

- A dekóder megmutatja, hogy a titkosítási típust, SSID-t, a jelszót használták.,

összefoglaló

- a vezeték nélküli hálózati átviteli hullámok kívülállók számára láthatók, ez számos biztonsági kockázatot jelent.

- a WEP a Wired Equivalent Privacy rövidítése. Biztonsági hibái vannak, amelyek megkönnyítik a megszakítást a többi biztonsági megvalósításhoz képest.a

- WPA a Wi-Fi Protected Access rövidítése. Ez a biztonság, mint a WEP

- behatolásérzékelő rendszerek segítségével érzékeli a jogosulatlan hozzáférés

- egy jó biztonsági politika segíthet megvédeni a hálózatot.