Come hackerare la rete WiFi (wireless)

Le reti wireless sono accessibili a chiunque nel raggio di trasmissione del router. Questo li rende vulnerabili agli attacchi. Gli hotspot sono disponibili in luoghi pubblici come aeroporti, ristoranti, parchi, ecc.

In questo tutorial, vi presenteremo le tecniche comuni utilizzate per sfruttare le debolezze nelle implementazioni di sicurezza della rete wireless. Esamineremo anche alcune delle contromisure che puoi mettere in atto per proteggerti da tali attacchi.,

Argomenti trattati in questo tutorial

- Che cos’è una rete wireless?

- Come accedere a una rete wireless?

- Autenticazione della rete wireless WEP & WPA

- Come rompere le reti wireless

- Come proteggere le reti wireless

- Attività di hacking: Crack Password wireless

Che cosa è una rete wireless?

Una rete wireless è una rete che utilizza le onde radio per collegare computer e altri dispositivi insieme., L’implementazione viene eseguita al livello 1 (livello fisico) del modello O.

Come accedere a una rete wireless?

Avrai bisogno di un dispositivo abilitato alla rete wireless come laptop, tablet, smartphone, ecc. Sarà inoltre necessario essere entro il raggio di trasmissione di un punto di accesso alla rete wireless. La maggior parte dei dispositivi (se l’opzione di rete wireless è attivata) fornirà un elenco di reti disponibili. Se la rete non è protetta da password, devi solo fare clic su connetti., Se è protetto da password, sarà necessaria la password per accedere.

Autenticazione della rete wireless

Poiché la rete è facilmente accessibile a tutti con un dispositivo abilitato alla rete wireless, la maggior parte delle reti sono protette da password. Diamo un’occhiata ad alcune delle tecniche di autenticazione più comunemente utilizzate.

WEP

WEP è l’acronimo di Wired Equivalent Privacy. È stato sviluppato per gli standard IEEE 802.11 WLAN. Il suo obiettivo era quello di fornire la privacy equivalente a quella fornita dalle reti cablate., WEP funziona crittografando i dati trasmessi attraverso la rete per tenerlo al sicuro da intercettazioni.

Autenticazione WEP

Open System Authentication (Open) – questo metodo consente l’accesso all’autenticazione della stazione richiesta in base al criterio di accesso configurato.

Shared Key Authentication (SKA) – Questo metodo invia una sfida crittografata alla stazione che richiede l’accesso. La stazione crittografa la sfida con la sua chiave quindi risponde. Se la sfida crittografata corrisponde al valore AP, l’accesso viene concesso.,

WEP Debolezza

WEP ha notevoli difetti di progettazione e vulnerabilità.

- L’integrità dei pacchetti viene controllata utilizzando Cyclic Redundancy Check (CRC32). Il controllo di integrità CRC32 può essere compromesso catturando almeno due pacchetti. I bit nel flusso crittografato e il checksum possono essere modificati dall’attaccante in modo che il pacchetto sia accettato dal sistema di autenticazione. Questo porta ad un accesso non autorizzato alla rete.

- WEP utilizza l’algoritmo di crittografia RC4 per creare cifrari di flusso. L’input di cifratura del flusso è costituito da un valore iniziale (IV) e da una chiave segreta., La lunghezza del valore iniziale (IV) è lunga 24 bit mentre la chiave segreta può essere lunga 40 bit o 104 bit. La lunghezza totale sia del valore iniziale che del segreto può essere lunga 64 bit o 128 bit.Il valore più basso possibile della chiave segreta lo rende facile da decifrare.

- Le combinazioni di valori iniziali deboli non crittografano sufficientemente. Questo li rende vulnerabili agli attacchi.

- WEP si basa su password; questo lo rende vulnerabile agli attacchi del dizionario.

- La gestione delle chiavi è mal implementata. Cambiare i tasti soprattutto su reti di grandi dimensioni è impegnativo., WEP non fornisce un sistema di gestione delle chiavi centralizzato.

- I valori iniziali possono essere riutilizzati

A causa di queste falle di sicurezza, WEP è stato deprecato a favore di WPA

WPA

WPA è l’acronimo di Wi-Fi Protected Access. Si tratta di un protocollo di sicurezza sviluppato dalla Wi-Fi Alliance in risposta alle debolezze riscontrate in WEP. Viene utilizzato per crittografare i dati su WLAN 802.11. Utilizza valori iniziali più alti 48 bit invece dei 24 bit utilizzati da WEP. Utilizza chiavi temporali per crittografare i pacchetti.,

Debolezze WPA

- L’implementazione di prevenzione delle collisioni può essere interrotta

- È vulnerabile agli attacchi denial of service

- Le chiavi pre-condivisioni utilizzano passphrase. passphrase deboli sono vulnerabili agli attacchi dizionario.

Come rompere le reti wireless

WEP cracking

Il cracking è il processo di sfruttare le debolezze della sicurezza nelle reti wireless e ottenere l’accesso non autorizzato. WEP cracking si riferisce agli exploit sulle reti che utilizzano WEP per implementare controlli di sicurezza., Ci sono fondamentalmente due tipi di crepe vale a dire;

- Cracking passivo– questo tipo di cracking non ha alcun effetto sul traffico di rete fino a quando la sicurezza WEP è stata incrinata. È difficile da rilevare.

- Cracking attivo-questo tipo di attacco ha un effetto di carico maggiore sul traffico di rete. È facile da rilevare rispetto al cracking passivo. È più efficace rispetto al cracking passivo.

Strumenti di cracking WEP

- Aircrack– sniffer di rete e cracker WEP., Può essere scaricato da http://www.aircrack-ng.org/

- WEPCrack-questo è un programma open source per rompere 802.11 chiavi segrete WEP. È un’implementazione dell’attacco FMS. http://wepcrack.sourceforge.net/

- Kismet – questo può includere rilevatore di reti wireless sia visibili che nascoste, pacchetti sniffer e rilevare intrusioni. https://www.kismetwireless.net/

- WebDecrypt-questo strumento utilizza attacchi dizionario attivi per rompere le chiavi WEP. Ha un proprio generatore di chiavi e implementa i filtri dei pacchetti., http://wepdecrypt.sourceforge.net/

WPA Cracking

WPA utilizza una chiave o passphrase pre-condivisa 256 per le autenticazioni. passphrase brevi sono vulnerabili agli attacchi dizionario e altri attacchi che possono essere utilizzati per decifrare le password. I seguenti strumenti possono essere utilizzati per rompere le chiavi WPA.

- CowPatty– questo strumento viene utilizzato per rompere le chiavi pre-condivisi (PSK) utilizzando attacco di forza bruta. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain& Abel-questo strumento può essere utilizzato per decodificare i file di acquisizione da altri programmi di sniffing come Wireshark., I file di acquisizione possono contenere fotogrammi codificati WEP o WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Tipi di attacco generali

- Sniffing– ciò comporta l’intercettazione dei pacchetti mentre vengono trasmessi su una rete. I dati acquisiti possono quindi essere decodificati utilizzando strumenti come Cain & Abel.

- Man in the Middle (MITM) Attack-questo comporta intercettazioni su una rete e l’acquisizione di informazioni sensibili.

- Attacco Denial of Service-l’intento principale di questo attacco è quello di negare agli utenti legittimi risorse di rete., FataJack può essere utilizzato per eseguire questo tipo di attacco. Maggiori informazioni su questo articolo

Cracking Wireless network WEP/WPA keys

È possibile crackare i tasti WEP / WPA utilizzati per accedere a una rete wireless. Ciò richiede risorse software e hardware e pazienza. Il successo di tali attacchi può anche dipendere da quanto attivi e inattivi sono gli utenti della rete di destinazione.

Vi forniremo informazioni di base che possono aiutare a iniziare. Backtrack è un sistema operativo di sicurezza basato su Linux. È sviluppato su Ubuntu., Backtrack viene fornito con una serie di strumenti di sicurezza. Backtrack può essere utilizzato per raccogliere informazioni, valutare le vulnerabilità ed eseguire exploit tra le altre cose.

Alcuni degli strumenti popolari che backtrack ha include;

- Metasploit

- Wireshark

- Aircrack-ng

- NMap

- Ophcrack

Cracking chiavi di rete wireless richiede pazienza e le risorse di cui sopra. Come minimo, avrete bisogno dei seguenti strumenti

Una scheda di rete wireless con la capacità di iniettare pacchetti (Hardware)

- Sistema operativo Kali., Puoi scaricarlo da qui https://www.kali.org/downloads/

- Essere nel raggio della rete di destinazione. Se gli utenti della rete di destinazione utilizzano attivamente e si connettono ad essa, le possibilità di cracking saranno notevolmente migliorate.

- Sufficiente conoscenza dei sistemi operativi basati su Linux e conoscenza operativa di Aircrack e dei suoi vari script.

- Pazienza, il cracking delle chiavi potrebbe richiedere un po ‘ di tempo a seconda di una serie di fattori alcuni dei quali potrebbero essere al di fuori del tuo controllo., I fattori che sfuggono al tuo controllo includono gli utenti della rete di destinazione che la utilizzano attivamente mentre annusi i pacchetti di dati.

Come per Proteggere le reti wireless

per ridurre al minimo la attacchi alla rete wireless; un’organizzazione può adottare i seguenti criteri

- Cambio password di default che vengono con l’hardware

- Attivazione del meccanismo di autenticazione

- Accesso alla rete può essere limitato, consentendo solo i registrati gli indirizzi MAC.,

- L’uso di forti tasti WEP e WPA-PSK, una combinazione di simboli, numeri e caratteri riducono la possibilità che le chiavi si rompano usando il dizionario e gli attacchi di forza bruta.

- Il software firewall può anche aiutare a ridurre l’accesso non autorizzato.

Attività di hacking: Crack Wireless Password

In questo scenario pratico, stiamo andando touse Cain e Abel per decodificare le password di rete wireless memorizzate in Windows. Forniremo anche informazioni utili che possono essere utilizzate per decifrare le chiavi WEP e WPA delle reti wireless.,

Decodifica le password di rete wireless memorizzate in Windows

- Scarica Cain & Abel dal link fornito sopra., id=”0e7f4a630f”>

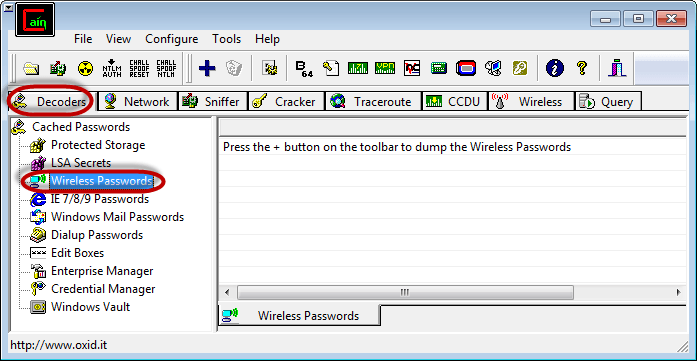

- Assicurarsi che il Decoder scheda è selezionata, quindi fare clic su Wireless Password dal menu di navigazione sul lato sinistro

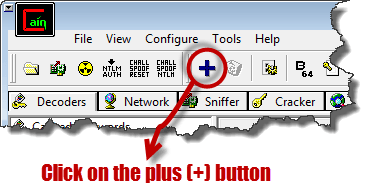

- fare Clic sul pulsante con il segno più

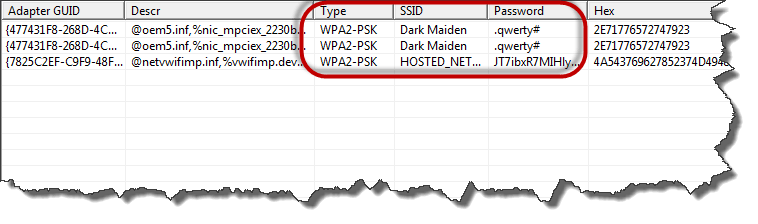

- Supponendo che si sono collegati a una rete wireless protetta, sarà possibile ottenere risultati simili a quelli riportati di seguito

- Il decoder vi mostrerà il tipo di crittografia, SSID e la password che è stata utilizzata.,

Sommario

- Onde di trasmissione della rete wireless può essere visto da estranei, questo possiede molti rischi per la sicurezza.

- WEP è l’acronimo di Wired Equivalent Privacy. Ha falle di sicurezza che lo rendono più facile da rompere rispetto ad altre implementazioni di sicurezza.

- WPA è l’acronimo di Wi-Fi Protected Access. Ha sicurezza rispetto a WEP

- I sistemi di rilevamento delle intrusioni possono aiutare a rilevare accessi non autorizzati

- Una buona politica di sicurezza può aiutare a proteggere una rete.