해킹하는 방법 무선 인터넷(무선)네트워크

무선 네트워크에 액세스할 수 있는 내에서 누구 라우터의 전송합니다. 이것은 공격에 취약하게 만듭니다. 핫스팟은 공항,레스토랑,공원 등과 같은 공공 장소에서 사용할 수 있습니다.

이 튜토리얼에서는 무선 네트워크 보안 구현의 약점을 악용하는 데 사용되는 일반적인 기술을 소개합니다. 우리는 또한 당신이 그러한 공격으로부터 보호하기 위해 제자리에 놓을 수있는 대책 중 일부를 살펴볼 것입니다.,

이 튜토리얼에서 다루는 주제

- 무선 네트워크 란 무엇입니까?

- 무선 네트워크에 액세스하는 방법?

- 무선 네트워크 인증 WEP&WPA

- 해독하는 방법에는 무선 네트워크

- 을 보호하는 방법에는 무선 네트워크

- 해킹 활동 균열 무선 암호

무선 네트워크?

무선 네트워크는 전파를 사용하여 컴퓨터와 다른 장치를 함께 연결하는 네트워크입니다., 구현은 Osi 모델의 레이어 1(물리적 레이어)에서 수행됩니다.

에 액세스하는 방법은 무선 네트워크?

노트북,태블릿,스마트 폰 등과 같은 무선 네트워크 지원 장치가 필요합니다. 또한 무선 네트워크 액세스 포인트의 전송 반경 내에 있어야합니다. 대부분의 장치(무선 네트워크 옵션이 켜져있는 경우)는 사용 가능한 네트워크 목록을 제공합니다. 네트워크가 암호로 보호되지 않은 경우 연결을 클릭하기 만하면됩니다., 암호로 보호 된 경우 액세스 권한을 얻으려면 암호가 필요합니다.

네트워크

이후 네트워크에 쉽게 접근할 수 있를 사용하는 모든 사람들에게 무선 네트워크 활성화 장치에,대부분의 네트워크는 암호로 보호됩니다. 가장 일반적으로 사용되는 인증 기술 중 일부를 살펴 보겠습니다.

WEP

WEP 는 Wired Equivalent Privacy 의 약어입니다. IEEE802.11WLAN 표준을 위해 개발되었습니다. 그 목표는 유선 네트워크에서 제공하는 것과 동등한 개인 정보를 제공하는 것이 었습니다., WEP 는 도청으로부터 안전하게 유지하기 위해 네트워크를 통해 전송 된 데이터를 암호화하여 작동합니다.

WEP 인증

열리 시스템 인증(OSA)–이 방법 액세스 권한을 부여하는 역 인증 요청에 따라 구성 접근 정책이 있습니다.

공유 키 인증(SKA)–이 방법은 액세스를 요청하는 스테이션에 암호화 된 챌린지로 보냅니다. 스테이션은 키로 도전을 암호화 한 다음 응답합니다. 암호화 된 챌린지가 AP 값과 일치하면 액세스 권한이 부여됩니다.,

WEP 약점

WEP 에는 중요한 설계 결함과 취약점이 있습니다.

- 순환 중복 검사(CRC32)를 사용하여 패킷의 무결성을 검사합니다. CRC32 무결성 검사는 적어도 두 개의 패킷을 캡처하여 손상 될 수 있습니다. 암호화 된 스트림과 체크섬의 비트는 패킷이 인증 시스템에 의해 허용되도록 공격자가 수정할 수 있습니다. 이로 인해 네트워크에 대한 무단 액세스가 발생합니다.

- WEP 는 rc4 암호화 알고리즘을 사용하여 스트림 암호를 만듭니다. 스트림 암호 입력은 초기 값(IV)과 비밀 키로 구성됩니다., 초기 값(IV)의 길이는 24 비트 길이이며 비밀 키는 40 비트 또는 104 비트 길이 일 수 있습니다. 초기 값과 비밀 모두의 총 길이는 64 비트 또는 128 비트 길이 일 수 있습니다.비밀 키의 가능한 값이 낮을수록 균열이 생기기 쉽습니다.

- 약한 초기 값 조합이 충분히 암호화되지 않습니다. 이것은 공격에 취약하게 만듭니다.

- WEP 는 암호를 기반으로하므로 사전 공격에 취약합니다.

- 키 관리가 제대로 구현되지 않았습니다. 특히 대규모 네트워크에서 키를 변경하는 것은 어려운 일입니다., WEP 는 중앙 집중식 키 관리 시스템을 제공하지 않습니다.

- 초기 값으로 다시 사용할 수 있

기 때문에 이들의 보안 결함,WEP 에는 사용되지 않으며 이에 찬성 WPA

WPA

WPA 약자를 위한 Wi-Fi 보호 액세스입니다. WEP 에서 발견 된 약점에 대응하여 Wi-Fi Alliance 가 개발 한 보안 프로토콜입니다. 802.11Wlan 의 데이터를 암호화하는 데 사용됩니다. WEP 가 사용하는 24 비트 대신 더 높은 초기 값 48 비트를 사용합니다. 시간적 키를 사용하여 패킷을 암호화합니다.,

WPA 약점

- 의 충돌 방지를 구현할 수 있습 깨

- 그것이 취약하의 서비스 거부 공격

- 전 주식을 키를 사용하여 암호. 약한 패스 프레이즈는 사전 공격에 취약합니다.

해독하는 방법에는 무선 네트워크

WEP 균열

균열 프로세스의 보안 취약점을 악용하는 무선 네트워크에 대한 무단 액세스 권한을 획득. WEP 크래킹은 wep 를 사용하여 보안 제어를 구현하는 네트워크의 익스플로잇을 말합니다., 기본적으로 두 가지 종류가 있는 균열의 즉;

- 수동적인 균열을 이 유형의 균열 효과가 없 네트워크에서 트래픽까지 WEP 보안되었습니다. 감지하기가 어렵습니다.

- 활성 크래킹-이 유형의 공격은 네트워크 트래픽에 대한 부하 효과가 증가합니다. 수동 크래킹에 비해 감지하기 쉽습니다. 수동 크래킹에 비해 더 효과적입니다.

WEP 크래킹 도구

- Aircrack-네트워크 스니퍼 및 WEP 크래커., 에서 다운로드 할 수 있습니다http://www.aircrack-ng.org/

- WEPCrack–이것은 오픈 소스 프로그램를 위해 깨 802.11WEP 비밀 키를 사용합니다. 그것은 FMS 공격의 구현입니다. http://wepcrack.sourceforge.net/

- Kismet-이 포함할 수 있는 감지기 무선 네트워크를 모두 볼 수 있고,숨겨진 패킷 스니퍼를 감지하기만 하면 됩니다. https://www.kismetwireless.net/

- WebDecrypt-이 도구는 활성 사전 공격을 사용하여 WEP 키를 해독합니다. 자체 키 생성기가 있으며 패킷 필터를 구현합니다., http://wepdecrypt.sourceforge.net/

WPA 크래킹

WPA 는 인증을 위해 256 개의 사전 공유 키 또는 암호를 사용합니다. 짧은 패스 프레이즈는 사전 공격 및 암호를 해독하는 데 사용할 수있는 다른 공격에 취약합니다. 다음 도구를 사용하여 WPA 키를 해독 할 수 있습니다.

- CowPatty-이 도구는 무차별 대입 공격을 사용하여 사전 공유 키(PSK)를 해독하는 데 사용됩니다. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- 가인&Abel–이 도구를 사용할 수 있습을 디코딩하 캡처 파일에서 다른 냄새와 같은 프로그램됩니다., 캡처 파일에는 WEP 또는 WPA-PSK 인코딩 프레임이 포함될 수 있습니다. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

일반적인 공격 유형

- 스니핑–이 포함한 차단 패킷으로 그들은 네트워크를 통해 전송. 그런 다음 cain&Abel 과 같은 도구를 사용하여 캡처 된 데이터를 디코딩 할 수 있습니다.

- Man in The Middle(MITM)공격–이것은 네트워크에서 도청하고 민감한 정보를 캡처하는 것을 포함합니다.

- 서비스 거부 공격-이 공격의 주요 의도는 합법적 인 사용자 네트워크 리소스를 거부하는 것입니다., FataJack 은 이러한 유형의 공격을 수행하는 데 사용될 수있다. 이에 대한 자세한 문서

균열이 무선 네트워크 WEP/WPA 키

이것이 가능한 균열 WEP/WPA 키를 사용에 대한 액세스를 얻기 위해 무선 네트워크입니다. 그렇게하려면 소프트웨어 및 하드웨어 리소스와 인내심이 필요합니다. 이러한 공격의 성공 여부는 대상 네트워크의 사용자가 얼마나 활동적이고 비활성인지에 따라 달라질 수 있습니다.

우리는 당신이 시작하는 데 도움이 될 수있는 기본 정보를 제공 할 것입니다. Backtrack 은 Linux 기반 보안 운영 체제입니다. 그것은 우분투 위에 개발되었습니다., 역 추적은 보안 도구의 번호와 함께 제공됩니다. 역 추적은 정보를 수집하고 취약점을 평가하며 다른 것들 중에서도 악용을 수행하는 데 사용될 수 있습니다.

의 일부 인기있는 도구는 철회가에는 다음이 포함됩니다;

- 메타 스플로 잇

- Wireshark

- Aircrack-ng

- NMap

- 위한 안내서

균열이 무선 네트워크 키를 필요로 인내와 자원 위에서 언급된다. 최소한 다음과 같은 도구가 필요합니다.

무선 네트워크 어댑터와 함께하는 기능이 삽입 패킷(하드웨어)

- 칼리 운영 체제입니다., 당신은 여기에서 다운로드 할 수 있습니다https://www.kali.org/downloads/

- 내 네트워크의 대상입니다. 대상 네트워크의 사용자가 적극적으로 사용하고 연결하는 경우,균열 가능성이 크게 향상됩니다.

- Linux 기반 운영 체제에 대한 충분한 지식과 Aircrack 및 다양한 스크립트에 대한 실무 지식.

- 인내를,부수 키를 조금 걸릴 수도 있습니다 언젠가에 따라 요인의 숫자 중 일부는 당신의 통제를 벗어나., 통제 할 수없는 요소에는 데이터 패킷을 스니핑 할 때 적극적으로 사용하는 대상 네트워크 사용자가 포함됩니다.

을 보호하는 방법에는 무선 네트워크

을 최소화하는 무선 네트워크를 공격하는 조직을 채택할 수 있는 정책은 다음과 같

- 기본 암호를 변경하는 하드웨어와 함께

- 사용 인증을 메커니즘

- 네트워크에 액세스할 수 있으로 제한될 수 있도록에만 등록된 MAC 주소가 있습니다.,

- 사용의 강 WEP 및 WPA-PSK 키 조합의 기호,숫자 및 문자를 줄일의 기회를 열쇠되는 균열을 사용하여 사전하고 무력을 공격입니다.

- 방화벽 소프트웨어는 무단 액세스를 줄일 수 있습니다.

해킹 활동 균열 무선 암호

에서 이를 실제 시나리오,우리는 우리가 사용 가인과 아벨 디코딩하는 저장한 무선 네트워크 암호를 사용하고 있습니다. 또한 무선 네트워크의 WEP 및 WPA 키를 해독하는 데 사용할 수있는 유용한 정보를 제공 할 것입니다.,

Windows 에 저장된 무선 네트워크 암호 디코딩

- 위에 제공된 링크에서 Cain&Abel 을 다운로드하십시오., id=”0e7f4a630f”>

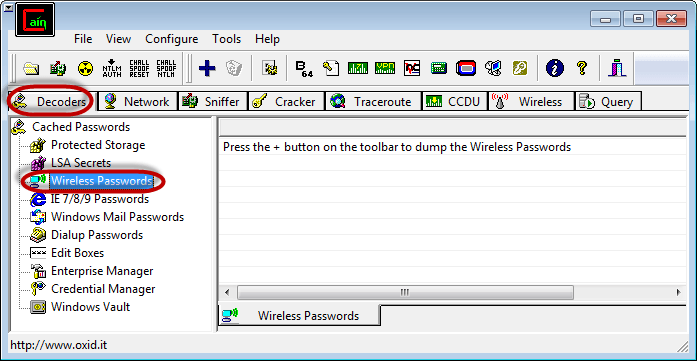

- 도록 디코더 탭을 선택 클릭한 다음에는 무선 암호를 탐색 메뉴에서 왼쪽

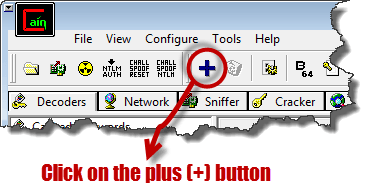

- 버튼을 클릭하여 로 표시

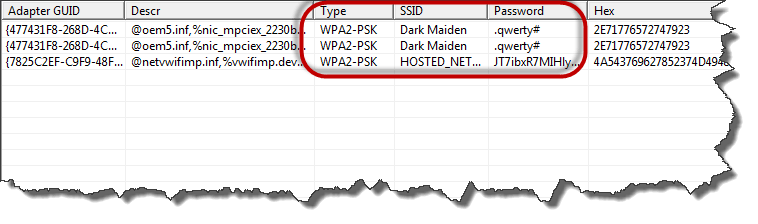

- 고 가정하고 있는 연결되어 있는 보안 전에 무선 네트워크를,당신은 결과를 얻을 수와 비슷한 사람은 아래와 같이

- 디코더에 보여줍니다 암호화 유형,SSID 와 비밀번호는 사용되었습니다.,

요약

- 무선 네트워크 전송의 파이 볼 수있는 외부인이 소유한 여러 가지 보안 위험이 발생합니다.

- WEP 는 Wired Equivalent Privacy 의 약어입니다. 다른 보안 구현에 비해 쉽게 깨질 수있는 보안 결함이 있습니다.

- WPA 는 Wi-Fi 보호 액세스의 약어입니다. 그것은 보안에 비해 WEP

- 침입 탐지 시스템을 감지하는 데 도움이 되는 무단 액세스

- 좋은 보안 정책을 보호할 수 있습니다.