Como piratear a rede Wi-Fi (sem fios)

as redes sem fios são acessíveis a qualquer pessoa dentro do raio de transmissão do router. Isto torna-os vulneráveis a ataques. Hotspots estão disponíveis em locais públicos como aeroportos, restaurantes, parques, etc.

neste tutorial, vamos apresentá-lo a técnicas comuns usadas para explorar fraquezas nas implementações de segurança de rede sem fio. Nós também vamos olhar para algumas das contramedidas que você pode colocar em vigor para proteger contra tais ataques., o que é uma rede sem fio? como aceder a uma rede sem fios?

o que é uma rede sem fios?

uma rede sem fio é uma rede que usa ondas de rádio para ligar computadores e outros dispositivos juntos., A implementação é feita na camada 1 (camada física) do modelo OSI.

como aceder a uma rede sem fios?

você vai precisar de um dispositivo de rede sem fio ativado, como um laptop, tablet, smartphones, etc. Você também terá que estar dentro do raio de transmissão de um ponto de acesso à rede sem fio. A maioria dos dispositivos (se a opção de rede sem fio estiver ligada) irá fornecer-lhe uma lista de redes disponíveis. Se a rede não está protegida por senha, então você só tem que clicar em conectar., Se for protegido por senha, então você precisará da senha para obter acesso.

autenticação de Rede Sem Fio

Uma vez que a rede é facilmente acessível a todos com um dispositivo habilitado para a rede sem fio, a maioria das redes são protegidas por senha. Vejamos algumas das técnicas de autenticação mais usadas.

WEP

WEP é o acrônimo para Wired Equivalent Privacy. Foi desenvolvido para o IEEE 802.11 WLAN standards. Seu objetivo era proporcionar a privacidade equivalente à proporcionada pelas redes com fio., O WEP trabalha criptografando os dados que foram transmitidos através da rede para mantê-lo seguro de escutas.

autenticação do WEP

autenticação do sistema aberto (OSA) – este método permite o acesso à autenticação da estação solicitada com base na política de acesso configurada.

autenticação de chave partilhada – SKA) – este método envia para um desafio encriptado para a estação que solicita o acesso. A estação criptografa o desafio com sua chave, então responde. Se o desafio criptografado corresponder ao valor AP, então o acesso é concedido.,

WEP fraqueza

WEP tem falhas e vulnerabilidades de design significativas.

- a integridade dos pacotes é verificada usando verificação de Redundância Cíclica (CRC32). A verificação de integridade do CRC32 pode ser comprometida capturando pelo menos dois pacotes. Os bits no fluxo criptografado e o checksum podem ser modificados pelo atacante para que o pacote seja aceito pelo sistema de autenticação. Isto leva a acesso não autorizado à rede.

- WEP usa o algoritmo de encriptação RC4 para criar cifras de fluxo. A entrada de cifra de fluxo é feita de um valor inicial (IV) e uma chave secreta., O comprimento do valor inicial (IV) é de 24 bits, enquanto a chave secreta pode ter 40 bits ou 104 bits de comprimento. O comprimento total do valor inicial e do segredo pode ser de 64 bits ou 128 bits de comprimento.O menor valor possível da chave secreta torna fácil decifrá-la.as combinações de valores iniciais fracos não encriptam suficientemente. Isto torna-os vulneráveis a ataques.

- WEP é baseado em senhas; Isso torna-o vulnerável a ataques de dicionário.a gestão de Chaves está mal implementada. Mudar chaves especialmente em grandes redes é um desafio., O WEP não fornece um sistema centralizado de gestão de chaves.

- Os valores iniciais podem ser reutilizados

devido a estas falhas de segurança, o WEP foi depreciado em favor do WPA

WPA

WPA é o acrônimo para acesso protegido Wi-Fi. É um protocolo de segurança desenvolvido pela Aliança Wi-Fi em resposta às fraquezas encontradas no WEP. É usado para criptografar dados em WLANs 802.11. Ele usa valores iniciais mais elevados de 48 bits em vez dos 24 bits que WEP usa. Usa chaves temporais para encriptar pacotes.,

WPA Weaknesses

- a implementação para evitar colisões pode ser quebrada

- é vulnerável a ataques de negação de serviço

- chaves de pré-acções usam frases-passe. Frases-senha fracas são vulneráveis a ataques de dicionários.”como quebrar redes sem fio” é o processo de explorar fraquezas de segurança em redes sem fio e obter acesso não autorizado. WEP cracking refere-se a façanhas em redes que usam WEP para implementar controles de segurança., Existem basicamente dois tipos de fissuras:

- fissuras passivas– este tipo de fissuras não tem efeito no tráfego da rede até que a segurança WEP tenha sido quebrada. É difícil de detectar.craqueamento activo-este tipo de ataque tem um efeito de carga aumentado no tráfego da rede. É fácil de detectar em comparação com o cracking passivo. É mais eficaz em comparação com o cracking passivo.

WEP Cracking Tools

- Aircrack– network sniffer and WEP cracker., Pode ser baixado de http://www.aircrack-ng.org/

- WEPCrack– este é um programa de código aberto para quebrar as chaves secretas do WEP 802.11. É uma implementação do ataque FMS. http://wepcrack.sourceforge.net/

- Kismet – isso pode incluir redes sem fio detector tanto visíveis quanto ocultas, pacotes sniffer e detectar intrusões. https://www.kismetwireless.net/

- WebDecrypt– esta ferramenta usa ataques de dicionário ativos para quebrar as teclas WEP. Ele tem seu próprio gerador de chaves e implementa filtros de pacotes., http://wepdecrypt.sourceforge.net/

WPA Cracking

WPA usa uma 256 chave pré-partilhada ou frase-senha para autenticações. Frases-senha curtas são vulneráveis a ataques de dicionário e outros ataques que podem ser usados para quebrar senhas. As seguintes ferramentas podem ser usadas para quebrar as chaves WPA.

- CowPatty– esta ferramenta é usada para quebrar chaves pré-compartilhadas (PSK) usando ataque de Força bruta. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain& Abel– esta ferramenta pode ser usada para descodificar ficheiros de captura de outros programas de sniffing, como o Wireshark., Os arquivos de captura podem conter molduras codificadas WEP ou WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

tipos gerais de ataque

- Sniffing– isto envolve pacotes interceptadores à medida que são transmitidos através de uma rede. Os dados capturados podem então ser descodificados usando ferramentas como Cain & Abel.o homem no meio do ataque (MITM) – isto envolve escutar uma rede e capturar informações sensíveis.

- ataque de negação de Serviço– A principal intenção deste ataque é negar os recursos legítimos de rede dos usuários., FataJack pode ser usado para realizar este tipo de ataque. Mais sobre isso no artigo

Cracking Wireless network WEP/WPA keys

é possível quebrar as chaves WEP/WPA usadas para obter acesso a uma rede sem fio. Fazer isso requer recursos de software e hardware, e paciência. O sucesso de tais ataques também pode depender de quão ativos e inativos são os usuários da rede alvo.

iremos fornecer-lhe informações básicas que podem ajudá-lo a começar. Backtrack é um sistema operacional baseado em Linux. É desenvolvido em cima do Ubuntu., Backtrack vem com uma série de ferramentas de segurança. Backtrack pode ser usado para recolher informações, avaliar vulnerabilidades e realizar façanhas, entre outras coisas.

Algumas das mais populares ferramentas que o backtrack inclui;

- Metasploit

- Wireshark

- o Aircrack-ng

- o NMap

- Ophcrack

Cracking chaves de rede sem fio requer paciência e recursos mencionados acima. No mínimo, você precisará das seguintes ferramentas

Um adaptador de rede sem fio com a capacidade de injectar pacotes (Hardware)

- Sistema Operacional Kali., Pode transferi-lo a partir daqui. https://www.kali.org/downloads/

- esteja dentro do raio da rede-alvo. Se os usuários da rede alvo estão usando e conectando ativamente a ele, então suas chances de rachá-lo será significativamente melhorada.

- conhecimento suficiente de sistemas operacionais baseados em Linux e conhecimento de trabalho de Aircrack e seus vários scripts.paciência, quebrar as chaves pode demorar um pouco de algum tempo, dependendo de um número de fatores alguns dos quais podem estar fora do seu controle., Fatores além de seu controle incluem usuários da rede alvo usando-a ativamente como você fareja pacotes de dados.

Como Proteger redes sem fio

Na minimização de rede sem fio; ataques de uma organização pode adotar as seguintes diretivas

- Alterar senhas padrão que vêm com o hardware

- Activar o mecanismo de autenticação

- Acesso à rede pode ser limitado, permitindo apenas registados os endereços MAC.,

- Uso de chaves WEP e WPA-PSK fortes, uma combinação de símbolos, número e caracteres reduzem a chance das chaves serem quebradas usando dicionários e ataques de Força bruta.o software Firewall também pode ajudar a reduzir o acesso não autorizado.

Hacking Activity: Crack Wireless Password

In this practical scenario, we are going touse Cain and Abel to decode the stored wireless network passwords in Windows. Nós também forneceremos informações úteis que podem ser usadas para quebrar as chaves WEP e WPA de redes sem fio.,

descodificar senhas de rede sem fios armazenadas no Windows

- telecarregamento Cain & Abel a partir da ligação fornecida acima., id=”0e7f4a630f”>

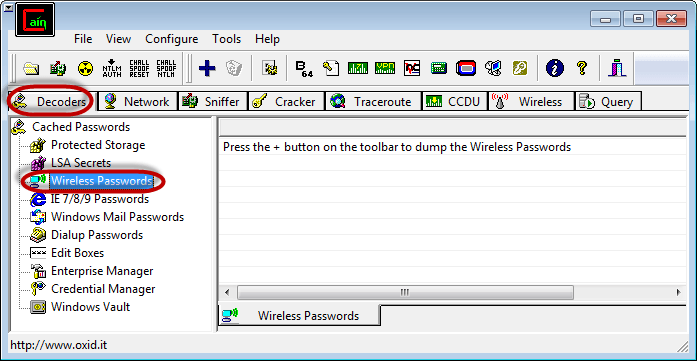

- Garantir que os Decodificadores guia é selecionada, em seguida, clique em sem Fio de Senhas a partir do menu de navegação no lado esquerdo

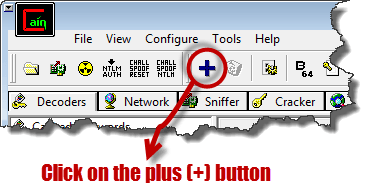

- Clique no botão com um sinal de mais

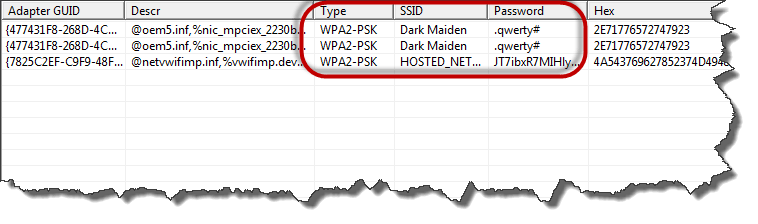

- Supondo que você tenha conectado a uma rede sem fios segura antes, você vai obter resultados semelhantes para as mostradas abaixo

- O decoder irá mostrar-lhe o tipo de criptografia, o SSID e a senha que foi usada.,

resumo

- ondas de transmissão sem fio podem ser vistas por forasteiros, isto possui muitos riscos de segurança.

- WEP é o acrônimo para Wired Equivalent Privacy. Tem falhas de segurança que tornam mais fácil quebrar em comparação com outras implementações de segurança.

- WPA é o acrônimo para Wi-Fi Protected Access. Ele tem segurança em comparação com WEP

- Sistemas de Detecção De intrusão podem ajudar a detectar acesso não autorizado

- Uma boa política de segurança pode ajudar a proteger uma rede.