Hur man hacka WiFi (trådlöst) nätverk

Trådlösa nätverk är tillgängliga för alla inom routerns sändningsradie. Detta gör dem sårbara för attacker. Hotspots finns på offentliga platser som flygplatser, restauranger, parker, etc.

i denna handledning kommer vi att introducera dig till vanliga tekniker som används för att utnyttja svagheter i trådlösa nätverkssäkerhetsimplementeringar. Vi kommer också att titta på några av de motåtgärder du kan vidta för att skydda mot sådana attacker.,

ämnen som omfattas av denna handledning

- Vad är ett trådlöst nätverk?

- Hur får man åtkomst till ett trådlöst nätverk?

- trådlös Nätverksautentisering WEP & WPA

- hur man knäcker Trådlösa nätverk

- hur man säkrar trådlösa nätverk

- Hacking aktivitet: spricka trådlöst lösenord

vad är ett trådlöst nätverk?

ett trådlöst nätverk är ett nätverk som använder radiovågor för att länka datorer och andra enheter tillsammans., Genomförandet sker vid skiktet 1 (fysiskt lager) av OSI-modellen.

Hur får man åtkomst till ett trådlöst nätverk?

du behöver en trådlös nätverksaktiverad enhet som en bärbar dator, surfplatta, smartphones etc. Du måste också vara inom sändningsradien för ett trådlöst nätverk åtkomstpunkt. De flesta enheter (Om alternativet trådlöst nätverk är aktiverat) ger dig en lista över tillgängliga nätverk. Om nätverket inte är lösenordsskyddat måste du bara klicka på connect., Om det är lösenordsskyddat behöver du lösenordet för att få åtkomst.

trådlös Nätverksautentisering

eftersom nätverket är lättillgängligt för alla med en trådlös nätverksaktiverad enhet är de flesta nätverk lösenordsskyddade. Låt oss titta på några av de vanligaste autentiseringsteknikerna.

WEP

WEP är en förkortning för Wired Equivalent Privacy. Det utvecklades för IEEE 802.11 WLAN-standarder. Dess mål var att ge den integritet som motsvarar den som tillhandahålls av Trådbundna nätverk., WEP fungerar genom att kryptera data överförts via nätverket för att hålla den säker från avlyssning.

WEP – autentisering

Open system Authentication (OSA) – dessa metoder ger åtkomst till stationsautentisering som begärs baserat på den konfigurerade åtkomstpolicyn.

Shared Key Authentication (SKA) – den här metoden skickar till en krypterad utmaning till den station som begär åtkomst. Stationen krypterar utmaningen med sin nyckel svarar sedan. Om den krypterade utmaningen matchar AP-värdet beviljas åtkomst.,

WEP svaghet

WEP har betydande konstruktionsfel och sårbarheter.

- paketens integritet kontrolleras med hjälp av cyklisk redundanskontroll (CRC32). CRC32 integrity check kan äventyras genom att fånga minst två paket. Bitarna i den krypterade strömmen och kontrollsumman kan ändras av angriparen så att paketet accepteras av autentiseringssystemet. Detta leder till obehörig åtkomst till nätverket.

- WEP använder RC4-krypteringsalgoritmen för att skapa strömchiffer. Strömchiffreringsingången består av ett initialvärde (IV) och en hemlig nyckel., Längden på det ursprungliga värdet (IV) är 24 bitar lång medan den hemliga nyckeln antingen kan vara 40 bitar eller 104 bitar lång. Den totala längden på både det ursprungliga värdet och hemligheten kan antingen vara 64 bitar eller 128 bitar långa.Det lägre möjliga värdet av den hemliga nyckeln gör det enkelt att knäcka det.

- svaga initialvärden kombinationer krypterar inte tillräckligt. Detta gör dem sårbara för attacker.

- WEP är baserat på lösenord; Detta gör det sårbart för ordboksattacker.

- Keys management är dåligt implementerat. Att byta nycklar speciellt på stora nätverk är utmanande., WEP tillhandahåller inte ett centraliserat nyckelhanteringssystem.

- de ursprungliga värdena kan återanvändas

på grund av dessa säkerhetsbrister har WEP avskrivits till förmån för WPA

WPA

WPA är förkortningen för Wi-Fi Protected Access. Det är ett säkerhetsprotokoll som utvecklats av Wi-Fi Alliance som svar på de svagheter som finns i WEP. Det används för att kryptera data på 802.11 WLAN. Den använder högre initialvärden 48 bitar istället för de 24 bitar som WEP använder. Den använder temporal nycklar för att kryptera paket.,

WPA-svagheter

- implementeringen av kollisionsundvikande kan brytas

- Det är sårbart för överbelastningsattacker

- Pre-shares-nycklar använder lösenordsfraser. Svaga passfraser är sårbara för ordboksattacker.

hur man knäcker Trådlösa nätverk

WEP sprickbildning

sprickbildning är processen att utnyttja säkerhetsbrister i trådlösa nätverk och få obehörig åtkomst. WEP cracking avser utnyttjande på nätverk som använder WEP för att genomföra säkerhetskontroller., Det finns i princip två typer av sprickor nämligen;

- passiv sprickbildning– denna typ av sprickbildning har ingen effekt på nätverkstrafiken tills WEP säkerhet har knäckt. Det är svårt att upptäcka.

- aktiv sprickbildning– denna typ av attack har en ökad belastningseffekt på nätverkstrafiken. Det är lätt att upptäcka jämfört med passiv sprickbildning. Det är mer effektivt jämfört med passiv sprickbildning.

WEP Cracking Tools

- Aircrack– network sniffer och WEP cracker., Kan hämtas från http://www.aircrack-ng.org/

- WEPCrack– detta är ett open source program för att bryta 802.11 WEP hemliga nycklar. Det är en implementering av FMS-attacken. http://wepcrack.sourceforge.net/

- Kismet – detta kan inkludera detektor trådlösa nätverk både synliga och dolda, sniffer paket och upptäcka intrång. https://www.kismetwireless.net/

- WebDecrypt– det här verktyget använder aktiva ordboksattacker för att knäcka WEP-tangenterna. Den har sin egen nyckel generera och implementerar paketfilter., http://wepdecrypt.sourceforge.net/

WPA-sprickbildning

WPA använder en 256 fördelad nyckel eller lösenfras för autentiseringar. Korta passfraser är sårbara för ordbok attacker och andra attacker som kan användas för att knäcka lösenord. Följande verktyg kan användas för att knäcka WPA nycklar.

- CowPatty– detta verktyg används för att knäcka pre-shared keys (PSK) med hjälp av ” brute force-attack. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– det här verktyget kan användas för att avkoda fånga filer från andra sniffningsprogram som Wireshark., Fånga filer kan innehålla WEP eller WPA-PSK kodade ramar. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

allmänna attacktyper

- sniffa– detta innebär avlyssning paket som de överförs via ett nätverk. De insamlade data kan sedan avkodas med hjälp av verktyg som Cain & Abel.

- Man In The Middle (MITM) Attack– detta innebär avlyssning på ett nätverk och fånga känslig information.

- Denial of Service Attack– den huvudsakliga avsikten med denna attack är att neka legitima användare nätverksresurser., FataJack kan användas för att utföra denna typ av attack. Mer om detta i artikel

sprickbildning trådlöst nätverk WEP/WPA nycklar

det är möjligt att knäcka WEP / WPA nycklar som används för att få tillgång till ett trådlöst nätverk. Att göra det kräver programvara och hårdvara resurser, och tålamod. Framgången för sådana attacker kan också bero på hur aktiv och inaktiv användarna av målnätet är.

Vi kommer att ge dig grundläggande information som kan hjälpa dig att komma igång. Backtrack är ett Linux-baserat säkerhetsoperativsystem. Den är utvecklad ovanpå Ubuntu., Backtrack kommer med ett antal säkerhetsverktyg. Backtrack kan användas för att samla in information, bedöma sårbarheter och utföra bedrifter bland annat.

några av de populära verktyg som backtrack har inkluderar;

- Metasploit

- Wireshark

- Aircrack-ng

- nmap

- Ophcrack

Cracking trådlösa nätverksnycklar kräver tålamod och resurser som nämns ovan. Du behöver åtminstone följande verktyg

en trådlös nätverksadapter med möjlighet att injicera paket (hårdvara)

- Kali operativsystem., Du kan ladda ner det härifrån https://www.kali.org/downloads/

- ligga inom målnätverkets radie. Om användarna av målnätet aktivt använder och ansluter till det, kommer dina chanser att knäcka det att förbättras avsevärt.

- tillräcklig kunskap om Linux-baserade operativsystem och arbetskunskap om Aircrack och dess olika skript.

- tålamod, knäcka nycklarna kan ta lite någon gång beroende på ett antal faktorer som vissa kan vara bortom din kontroll., Faktorer utanför din kontroll inkluderar användare av målnätverket använder det aktivt som du sniffa datapaket.

så här säkrar du Trådlösa nätverk

för att minimera trådlösa nätverksattacker.en organisation kan anta följande policyer

- ändra standardlösenord som följer med hårdvaran

- aktivera autentiseringsmekanismen

- åtkomst till nätverket kan begränsas genom att endast tillåta registrerade MAC-adresser.,

- användning av starka WEP och WPA-PSK nycklar, en kombination av symboler, antal och tecken minska risken för tangenterna sprickbildning med hjälp av ordbok och brute force attacker.

- brandväggsprogramvara kan också bidra till att minska obehörig åtkomst.

Hacking aktivitet: spricka trådlöst lösenord

i detta praktiska scenario, vi kommer att använda Kain och Abel att avkoda de lagrade trådlösa nätverkslösenord i Windows. Vi kommer också att ge användbar information som kan användas för att knäcka WEP och WPA nycklar trådlösa nätverk.,

avkodning av lösenord för trådlöst nätverk som lagras i Windows

- hämta Cain& Abel från länken ovan., id=”0e7f4a630f”>

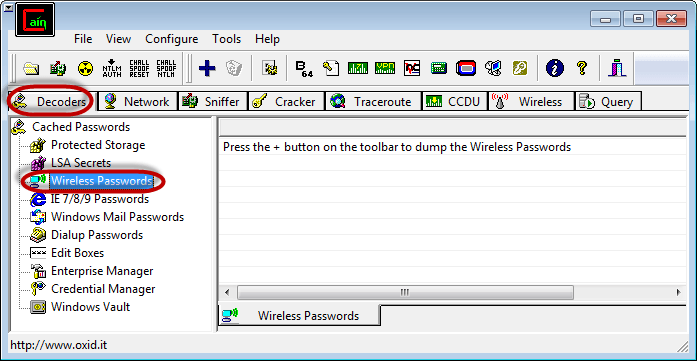

- se till att fliken dekodrar är vald och klicka sedan på trådlösa lösenord från navigeringsmenyn på vänster sida

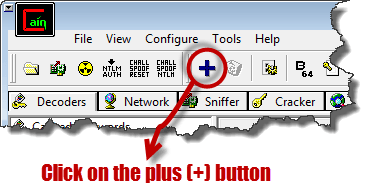

- Klicka på knappen med ett plustecken

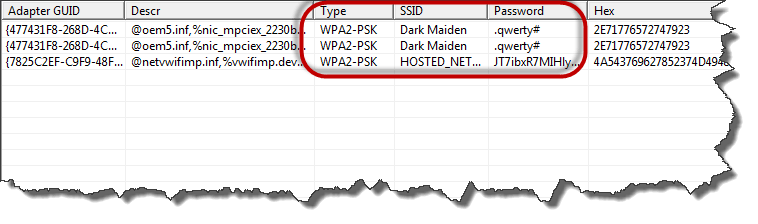

- förutsatt att du har anslutit till ett säkert trådlöst nätverk innan får du resultat som liknar de som visas nedan

- dekodern visar dig krypteringstypen, SSID och lösenordet som användes.,

sammanfattning

- trådlösa nätverksöverföringsvågor kan ses av utomstående, detta har många säkerhetsrisker.

- WEP är förkortningen för Wired Equivalent Privacy. Det har säkerhetsbrister som gör det lättare att bryta jämfört med andra säkerhets implementeringar.

- WPA är förkortningen för Wi-Fi Protected Access. Den har säkerhet jämfört med WEP

- intrångsdetekteringssystem kan hjälpa till att upptäcka obehörig åtkomst

- en bra säkerhetspolicy kan hjälpa till att skydda ett nätverk.